打靶 - VulnHub - AdmX_new

前言

打算把自己打过的靶的记录更新到博客中,主要更新一些常见的渗透思路和有意义的靶机(那些专门为打靶而设计还考考CTF的啥的就没必要看了)一是为了方便师傅跟着我打靶的顺序来直接打,二就是记录一下自己打靶的经历吧

本次打靶非常适合入门级别的师傅 简单易懂 涉及知识点如下

- 信息收集

- 爆破

- Nday

- 提权

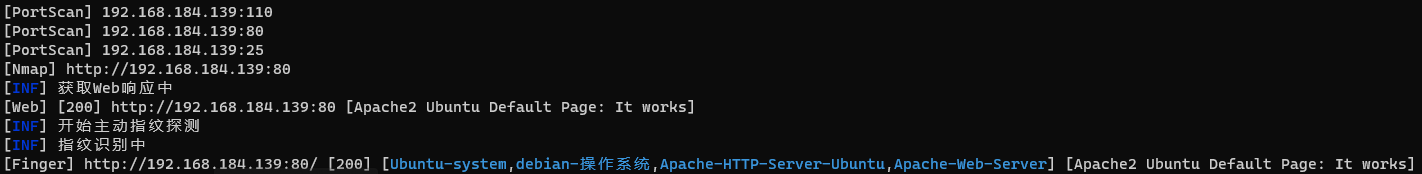

信息收集

端口扫描得到三个端口开放

80 25 110

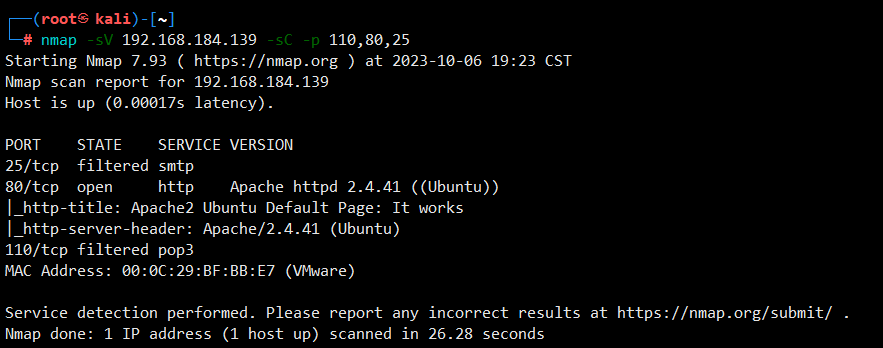

namp端口指纹一下

1 | |

那么先从80入手

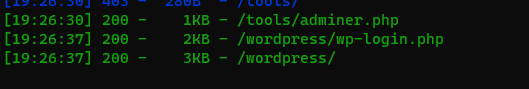

直接扫目录

跑出wordpress目录

爆破

爆破后台

得到密码是adam14 成功进入后台

wordpressNday

这里进行wordpress的后台getshell

- Media -> 可以上传文件getshell

- Appearance -> Theme view 直接php文件(404模版)写php反弹shell

- plugins 插件源码

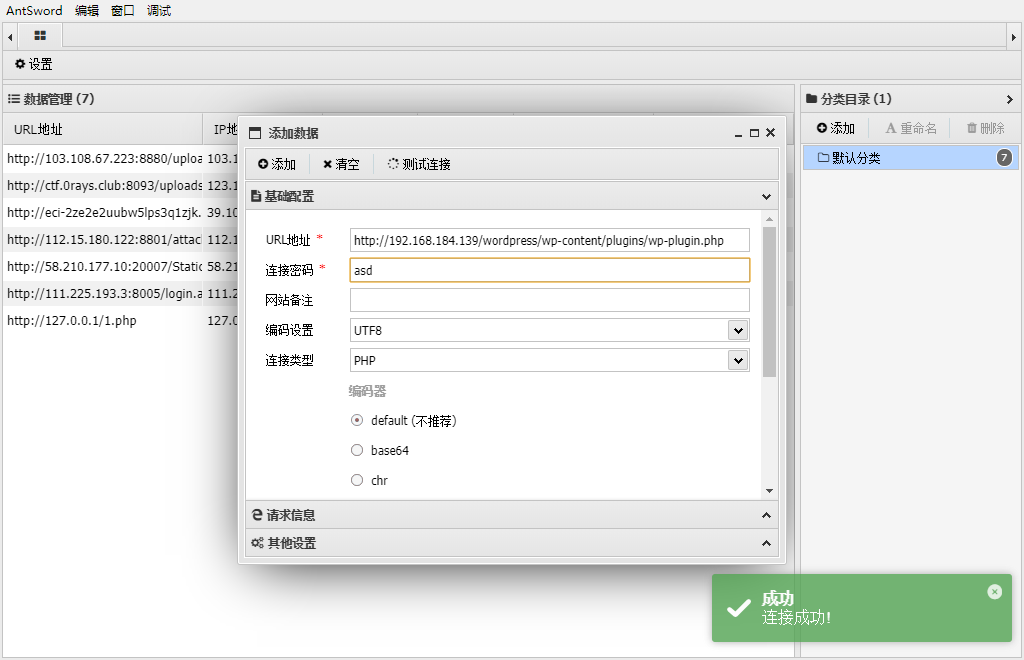

那么这里就是利用到新增加的插件来进行getshell

写一个插件

1 | |

然后打包成zip上传激活

默认的路径为

1 | |

提权

上shell后进行提权先看suid

emm好像也没啥东西

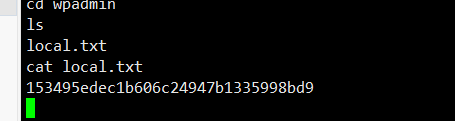

但是发现home目录下有东西需要提权 ,所以先尝试su爆破,wpadmin,通过后台密码adam14成功登陆wpadmin

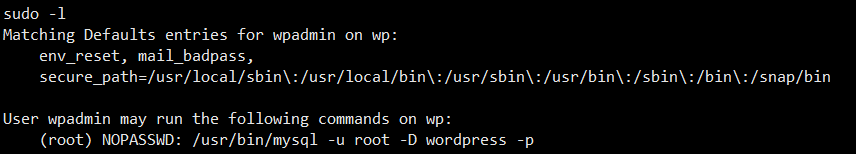

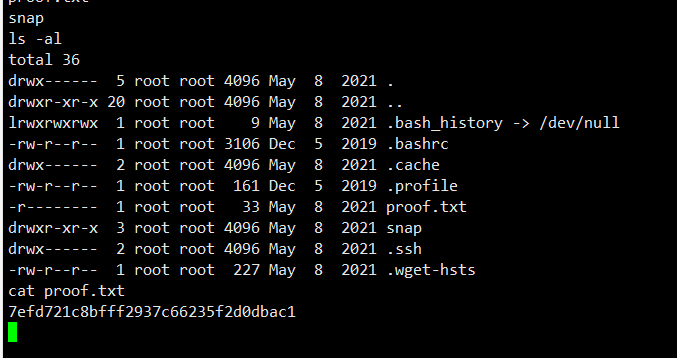

得到了这个家目录下的东西,通过sudo -l 发现了存在suid 直接提权成root

发现不需要root密码的是这个mysql ,那么查看mysql的help的时候可以发现存在system的权限 通过system去执行系统命令从而拿到root的bash

1 | |

打靶结束

总结

从web端扫到wordpress,通过爆破后台进入后台通过插件来写shell,然后通过密码复用来su到wpadmin上suid打mysql的system执行命令提权root

打靶 - VulnHub - AdmX_new

https://zjackky.github.io/post/target-vulnhub-admxnew-z9aqij.html